Proteger, Detectar e Recuperar! Os três pilares principais que um fornecedor de backup deve oferecer quando se trata da estrutura de segurança virtual NIST. A maior prioridade da lista é proteger os seus dados. Um backup seguro no local e em uma nuvem pública ou privada oferece uma proteção imensa. Isso pode proteger dados de um hacker acessando o servidor de backup e também o repositório de backup. Em segundo lugar, a capacidade de recuperar rapidamente é crucial. Se a empresa não puder recuperar rapidamente, todo o planejamento de defesa contra ransomware que você fez terá sido em vão. É essencial encarar o ransomware como sendo da mesma categoria que a recuperação de desastres para cumprir essas demandas. Por fim, é essencial que o fornecedor de backup ofereça meios de detectar malware e ransomware, mas isso deve ser visto como um último recurso para as empresas que tenham outras ferramentas dedicadas à detecção de ransomware.

Detecção de Malware E Ransomware Com a Veeam

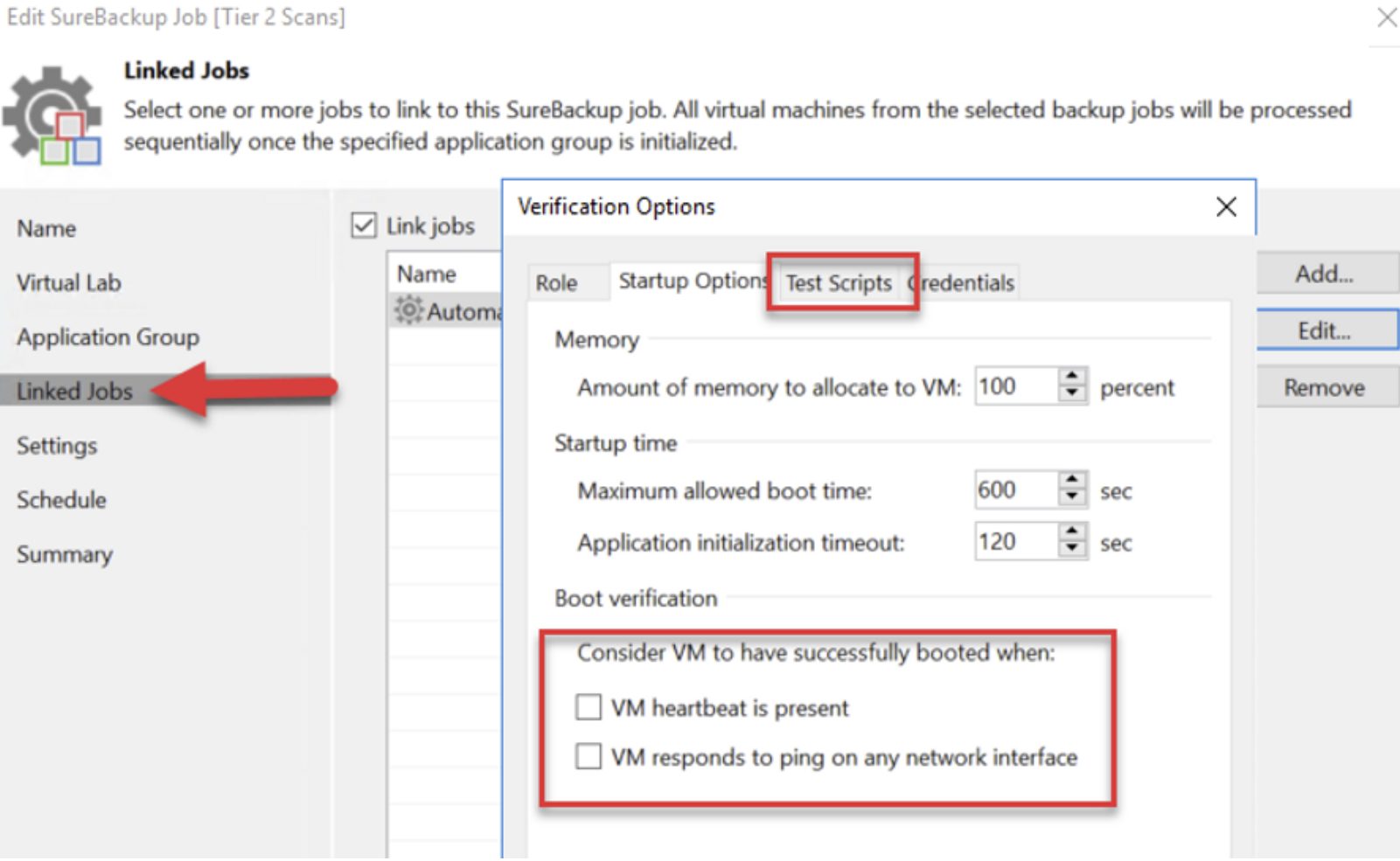

Dito isso, verificar os arquivos de backup para avaliar sua integridade e recuperabilidade é crucial, e algo que a Gartner recomenda como parte de seu Ambiente Isolado de Recuperação para fornecedores de backup. Verificar backups para garantir que nenhuma vulnerabilidade conhecida seja reintroduzida no ambiente de produção durante a restauração pode economizar muito tempo. A Veeam pode fazer isso automaticamente com o SureBackup. Como o nome sugere, isso permite que os usuários verifiquem se os backups são utilizáveis, analisando o conteúdo do backup em busca de malware/ransomware e verificando a integridade do backup por meio de um teste de CRC. E você pode usar qualquer ferramenta de verificação que tenha uma interface de linha de comando. Por exemplo, Trend Micro, Bitdefender, Windows Defender etc. Basta editar o arquivo XML aqui. Eu estou usando o ESET.

Vincular as tarefas do SureBackup a uma política de backup diário significa que você pode trabalhar não só com backups concluídos, mas também backups que foram inspecionados. Como você pode ver abaixo, há muitas outras possibilidades com o SureBackup. Esta postagem usa especificamente a ferramenta para verificar o conteúdo do backup, mas você também poderia criar um pequeno teste de DR, garantindo que as VMs estejam conectadas à rede em uma restauração e inserindo quaisquer scripts personalizados.

Os resultados da tarefa do SureBackup estão no registro da tarefa da interface de usuário e/ou no relatório por e-mail. Abaixo temos a interface de usuário. Podemos ver que a verificação AV levou um pouco mais de 12 minutos, e o teste de CRC levou menos de um minuto. Isso não só é útil para fins de conformidade, a fim de comprovar que os backups são testados regularmente, mas também para ter tranquilidade.

Por fim, abaixo temos um relatório por e-mail, se você configurou o SureBackup para enviar uma notificação. Você pode enviar e-mails para um grupo ou para múltiplos endereços.

Isso é óTimo, Mas Como Uma Empresa Maior Usaria Isso?

Uma ótima forma de configurar isso no mundo real, se você está em uma empresa grande, é executar o SureBackup semanalmente em algumas VMs importantes, em cada política de backup. Por exemplo, crie uma tarefa do SureBackup para cada tarefa de backup e distribua-as ao longo da semana. Isso manterá a carga balanceada sobre o servidor onde você está montando o arquivo. Além disso, você pode aumentar o desempenho se tiver os recursos computacionais para montar arquivos de backup em múltiplos servidores. Isso permitirá que você verifique múltiplos backups em paralelo.

Conclusão

Ultimamente, quase todas as reuniões são sobre uma estratégia de defesa contra o ransomware. Porém, durante essas conversas, ninguém reconhece o elefante na sala, que grita, “se o seu fornecedor de backup está detectando o ransomware, você provavelmente vai precisar abrir uma conta na Coinbase”. Não me interprete mal, uma solução de backup deve fornecer uma forma de ajudar a detectar ransomware, mas as empresas precisam de uma abordagem holística para essa luta. Existe um setor dedicado à detecção do ransomware. Ter uma cópia segura para recuperação rápida deve ser a principal prioridade da empresa em uma solução de backup. Afinal, não importa o que você detecta, se não puder recuperar uma cópia segura rapidamente.

EU Detesto Interfaces de Usuário. EU Quero Fazer Scripts.

Se você prefere usar scripts, este abaixo pode ser vinculado à sua política de backup na opção pós-script.

Conecte-se ao seu servidor de backup da Veeam.

Add-PSSnapin VeeamPSSnapin -ErrorAction SilentlyContinue

Connect-VBRServer -Server "servername"

Crie variáveis para as VMs que deseja verificar. Você deve mudar o nome da VM e o servidor de destino que será usado para inspecionar e limpar.

$restorepoint = Get-VBRRestorePoint -Name "VMname" | Sort-Object -Property CreationTime -Descending | Select-Object -First 1

$targetServerName = "servername"

$targetAdminCredentials = Get-VBRCredentials -name "credentials" | where {$_.description -eq "description"}

$restorepoint = Get-VBRRestorePoint -Name "ATLNIMBLE_WIN" | Sort-Object -Property CreationTime -Descending | Select-Object -First 1

Agora que suas variáveis estão definidas, você já pode montar a VM no servidor.

$session = Publish-VBRBackupContent -RestorePoint $restorepoint -TargetServerName $targetServerName -TargetServerCredentials $targetAdminCredentials

Abaixo está um exemplo do uso do ESET para verificar o conteúdo dos discos montados e despejar a saída do script para “ecls.txt”. Uma curiosidade: iniciar seu comando PS com “&” permite executar comandos de CLI no PS. A montagem será sempre em C:\VeeamFLR\.

& "C:\Program Files\ESET\ESET Security\ecls.exe" /base-dir="C:\Program Files\ESET\ESET Security\Modules" /subdir "C:\VeeamFLR\" /log-file=c:\ecls.txt /aind /unsafe /unwanted /suspicious /clean-mode=standard

Desmonte o servidor e marque o script como concluído.

Unpublish-VBRBackupContent -Session $session

Se quiser executar tudo ao mesmo tempo:

$restorepoint = Get-VBRRestorePoint -Name "VM-name" | Sort-Object -Property CreationTime -Descending | Select-Object -First 1

$targetServerName = "servername"

$targetAdminCredentials = Get-VBRCredentials -name "creds" | where {$_.description -eq "description"}

$session = Publish-VBRBackupContent -RestorePoint $restorepoint -TargetServerName $targetServerName -TargetServerCredentials $targetAdminCredentials

& "C:\Program Files\ESET\ESET Security\ecls.exe" /base-dir="C:\Program Files\ESET\ESET Security\Modules" /subdir "C:\VeeamFLR\" /log-file=c:\ecls.txt /aind /unsafe /unwanted /suspicious /clean-mode=standard

Unpublish-VBRBackupContent -Session $session