A cobertura da mídia sobre as várias versões dos Trojans de criptografia é alucinante. O objetivo dessas ameaças, conhecidas como ransomware, é extorquir dinheiro dos usuários infectados.

Malwares trojan como Locky, TeslaCrypt e CryptoLocker são as variações usadas atualmente para atacar as empresas. A porta de entrada dessas violações, geralmente são brechas de segurança em navegadores da Web e seus plugins ou anexos de e-mail abertos indevidamente. Uma vez dentro da empresa, o ransomware pode se espalhar em velocidade alucinante e começar a criptografar dados valiosos. O FBI recomenda que as empresas implantem uma estratégia rígida de backup e recuperação de ransomware para uma eficiente proteção contra perda de dados causada pelo CryptoLocker ou qualquer outro trojan.

Outra área de enfoque de proteção para profissionais de segurança de TI são os compartilhamentos de rede. De acordo com a Bleeping Computer, o ransomware também está sendo usado para ter acesso a compartilhamentos de rede.

Considerando como são essenciais as cargas de trabalho e dados dentro do ambiente, o “1” da regra 3-2-1 continua a desempenhar um papel importante. De acordo com esta regra, 3 cópias dos dados da empresa devem ser salvos em 2 mídias diferentes, com 1 cópia em local externo.

A arquitetura de backup recomendada pela Veeam garante que um dispositivo de storage de backup primário, seja usado para processos de backup rápido e restauração. Os backups são então copiados para um dispositivo de storage de backup secundário, usando uma tarefa de cópia de backup.

Opções de exportação de dados

1. Tarefa de cópia de backup para disco

Como mencionado acima, a primeira opção é transferir os dados de um local para outro usando uma tarefa de cópia de backup. Aqui, um arquivo não é apenas copiado, mas os pontos de restauração individuais dentro do backup são lidos e gravados para um destino secundário de disco. Caso o backup primário seja criptografado ou corrompido, a tarefa de cópia de backup também falhará porque a Veeam também não será capaz de interpretar os dados.

Em um cenário como esse, só resta torcer para que o segundo repositório de backup tenha sido separado do resto do ambiente de TI. Também seria possível usar um repositório de backup baseado em Linux para proteger contra Trojans do Windows.

2. Discos rígidos removíveis

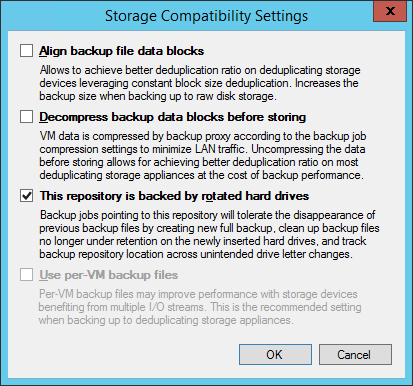

Outra opção é usar um dispositivo de storage removível como repositório secundário. Isso geralmente é realizado com discos rígidos removíveis, como discos USB. Com a ajuda da opção da Veeam para rodízio de mídia (consulte o guia do usuário), a Veeam detectará quando uma mídia antiga é reinserida e automaticamente garantirá que os arquivos de backup antigos sejam excluídos e que uma nova cadeia de backups seja iniciada.

O que é importante observar aqui é que a mídia removível (discos rígidos USB convencionais etc.) deve ser alternada com regularidade e não deve ser mantida conectada ao sistema de forma permanente.

3. Fita

A opção de fita que já foi “condenada” no passado está se tornando cada vez mais popular em TI para ser aproveitada em relação aos Trojans de criptografia. Isso porque as fitas não habilitam o acesso direto aos dados, fornecendo dessa forma, uma proteção contra o ransomware. Assim como mídia de rodízio, as fitas devem ser exportadas para um local seguro para a melhor proteção possível.

4. Storage snapshots e VMs replicadas

As organizações podem desfrutar de disponibilidade adicional e mais formas de implantar a regra 3-2-1 com storage snapshots e VMs replicadas. São instâncias “semi” off-line de dados que podem ser resilientes contra a propagação do malware, de forma similar à tecnologia Veeam Cloud Connect explicada abaixo.

5. Veeam Cloud Connect

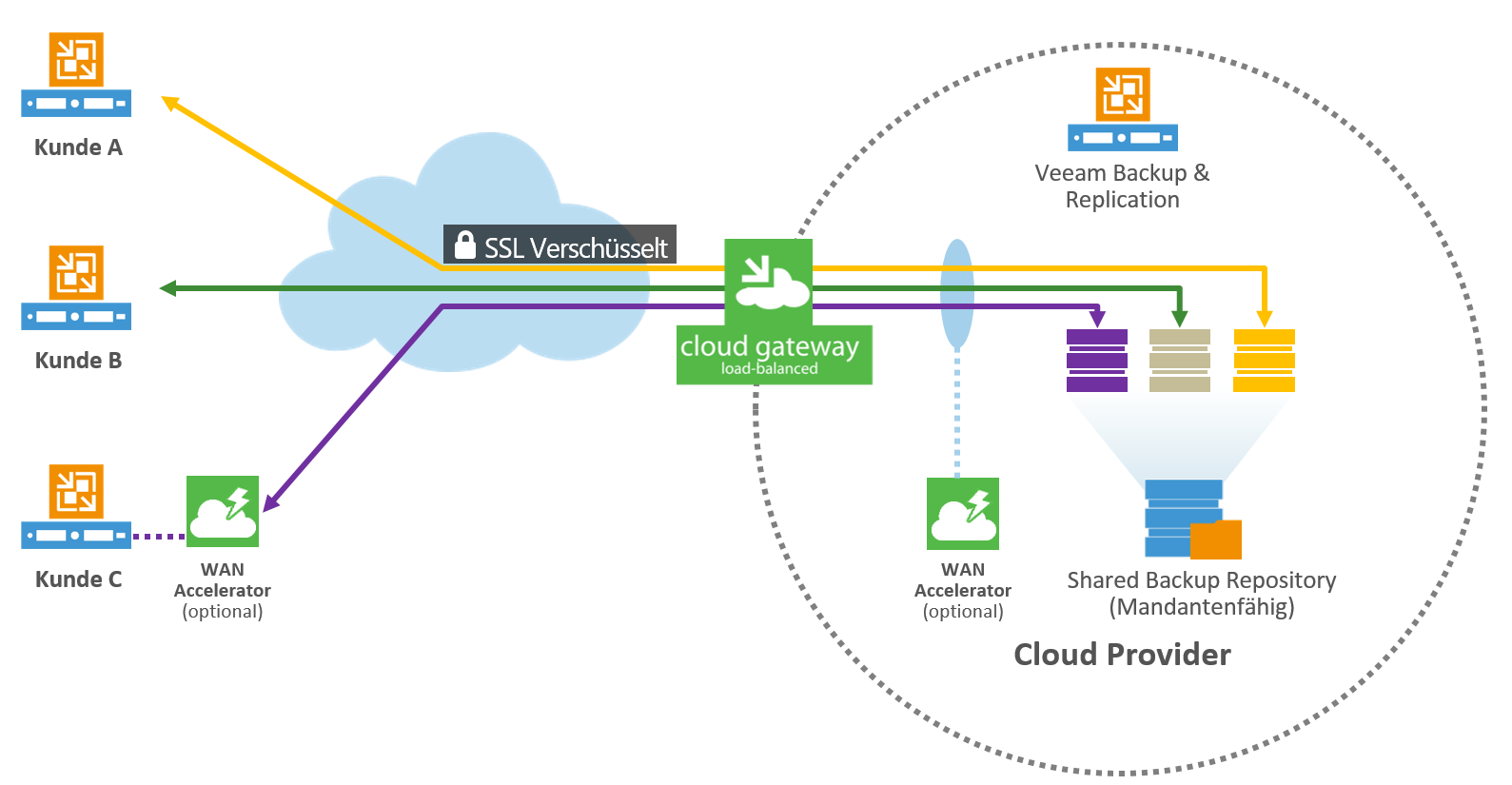

A melhor solução é uma proteção completa out-of-band, como Veeam Cloud Connect. Aqui, backups são obtidos por meio da mesma tarefa de cópia de backup e enviados automaticamente para um provedor de serviços pelo mecanismo do Veeam Cloud Connect.

O serviço do Veeam Cloud Connect é oferecido por meio do programa Veeam Cloud & Service Provider por provedores de serviços e revendedores de TI. Você pode consultar seu parceiro local para saber mais sobre suas ofertas.

Para ver quais parceiros e provedores de serviços na sua área oferecem o serviço Veeam Cloud Connect, acesse o diretório de localização de Veeam Cloud & Service Provider.

Salvaguardando repositórios de backup

Os repositórios de backup também devem ser salvaguardados o máximo possível para proteção contra os ataques de criptografia de ransomware.

Os direitos de acesso ao servidor de repositório de backup devem ser restringidos de modo que somente a conta de serviço da Veeam tenha acesso ao servidor de repositório e ao sistema de arquivos.

No caso de sistemas NAS, somente a conta de serviço da Veeam deve ter as permissões para o repositório de backup.

Por razões de segurança, trabalhar em um desktop local com um administrador de domínio é absolutamente não recomendado porque isso pode fazer com que o ransomware se espalhe pela rede com grande rapidez.

Muitos administradores desativam por padrão o Firewall do Windows assim que a instalação do Windows é concluída. Este mecanismo integrado, pode fornecer proteção contra os ataques da rede por meio de brechas de segurança do Windows. Considera-se uma prática recomendada tirar um tempo para ativar os requisitos necessários de entrada e saída no Firewall do Windows. Esta documentação contém uma lista das portas usadas.

Um scanner de vírus com varredura em tempo real ativada, também deve ser instalado em todos os sistemas Windows. Depois de instalar um novo servidor, muitas vezes o cliente se esquece de instalar o software antivírus. Entretanto, como os scanners de vírus têm acesso profundo a um sistema, eles podem bloquear os serviços da Veeam. Este artigo da base de conhecimento fornece informações sobre as exceções que devem ser definidas.

Resumo

As dicas oferecidas aqui podem ajudá-lo a melhorar consideravelmente, a proteção contra ataques e perda de dados por ransomware para que seus backups permaneçam protegidos contra infecções. Sempre se certifique de que seus repositórios de backup da Veeam locais e remotos estejam salvaguardados. Para concluir, garanta que seus backups também sejam exportados com regularidade de modo que os dados não possam ser acessados diretamente. Seguindo essas simples etapas, você protegerá o seu ambiente contra a propagação de malware, como CyptoLocker.