A televisão e os filmes sugerem que os criminosos cibernéticos precisam executar planos complexos que envolvem descer de telhados com cordas e evitar raios laser para invadir as nossas redes. Na realidade, basta um e-mail bem escrito e uma pessoa distraída para iniciar uma cadeia de eventos que pode custar milhões de dólares para ser consertada. Embora isso pareça um problema fácil de resolver, múltiplas camadas de controles de segurança precisam falhar para que o ataque de ransomware tenha sucesso. Primeiro, o e-mail precisou passar pelos filtros de phishing e spam para chegar à caixa de entrada do usuário. Com bilhões de mensagens de spam criadas diariamente, a possibilidade de que uma ou mais atravessem as suas defesas é razoável. A seguir, o anexo ou URL teve que passar pelo software antimalware local e pelos gateways de segurança da web para fazer o download da carga principal, que também não deve ter sido detectada. E obviamente, as ferramentas de monitoramento da rede precisariam falhar em detectar a disseminação do malware enquanto ele infectava outros sistemas e criptografava arquivos. A questão é que, mesmo ao usar exemplos simplificados de ransomware, muitas coisas precisam dar errado para que um ataque de ransomware seja bem-sucedido, mas isso não impediu que os ataques de ransomware se tornassem um setor de vários bilhões de dólares. Levando isso em consideração, vamos ver o que está acontecendo nos bastidores durante um ataque e discutir algumas formas de você melhorar suas chances de detectar no início, que não envolvem necessariamente a arquitetura de segurança.

Começando com e-mails de phishing e anexos maliciosos

Como o exemplo acima começou com e-mails de phishing e um usuário, vamos começar assim também. Os ataques de spam e phishing têm sido a forma mais popular entre os criminosos virtuais para inserir código malicioso nas redes corporativas há décadas. Os e-mails de phishing se tornaram extremamente convincentes nos últimos anos. Procurar por erros de grafia ou de gramática ainda ajuda, mas o spam de hoje se parece com mensagens legítimas. A maioria dos departamentos de polícia recomenda treinar os usuários para parar e pensar de forma crítica sobre a mensagem que estão recebendo, pois isso é essencial para impedir que as ameaças virtuais ganhem acesso aos dados confidenciais. Também já foi demonstrado que fazer com que os funcionários se sintam parte da solução estimula um sentimento compartilhado de propósito e oferece benefícios que o software de segurança não pode oferecer. Por exemplo, aqui está a imagem de uma mensagem que eu recebi.

Este e-mail de phishing é muito convincente, porque os invasores literalmente copiaram uma mensagem real da Amazon para eliminar os sinais característicos que os usuários foram orientados a procurar. Há vários detalhes técnicos que mostram que isso é spam, como os cabeçalhos do e-mail não terem vindo do domínio certo, mas o maior indicador é que o endereço para onde ele foi enviado não está associado a uma conta da Amazon. Novamente, parar para pensar foi uma solução melhor do que investir em mais software antimalware.

Como os ataques de ransomware funcionam

O ataque de phishing chegou ao usuário, que clicou em um link. O que acontece a seguir?

Etapa 1: Infecção

Essa etapa deveria ser chamada de implantação, pois envolve o download e a execução de um software malicioso totalmente funcional, que se espalha lateralmente pela rede para infectar o máximo possível de sistemas. Porém, neste caso, o sistema que foi inicialmente comprometido pode ser visto como o paciente zero, que trouxe a doença do malware para a rede e permitiu que ela se espalhasse. Durante esse estágio, é possível que o software de proteção de endpoints bloqueie o ataque, mas se ele não for detectado, o usuário pode ver um impacto no desempenho de seu sistema.

Etapa 2: Preparação

Depois que a carga do malware se espalhou, começará a modificar o sistema operacional para garantir a persistência. A comunicação também começa com uma rede de comando e controle (C2) que permite que um agente malicioso acesse a rede diretamente. Supondo que as ferramentas de detecção dos endpoints e da rede não encontrem essa atividade, você pode observar aumentos aparentemente inofensivos no tráfego da rede e tentativas de acessar sites e sistemas na internet que não são geralmente acessados.

Etapa 3: Varredura

A varredura pode ocorrer de várias formas. Alguns tipos de ransomware procuram por tipos específicos de arquivo para criptografar, enquanto outros se concentram nos storage arrays, adotando uma abordagem mais ampla na descoberta de dados. Outros vão verificar portas abertas e vulnerabilidades que podem ser exploradas como parte de uma ação mais direta. O tráfego da rede aumentará durante esse estágio e as ferramentas de monitoramento da rede observarão um pico no tráfego.

Etapa 4: Criptografia

Depois que o ransomware tiver se espalhado o máximo que puder ou após um período especificado, o processo de criptografia dos arquivos começará. Os arquivos de um usuário que estejam armazenados localmente podem ser criptografados quase imediatamente, enquanto os arquivos armazenados na rede podem ser limitados à velocidade dos sistemas operacionais que podem acessá-los. Assim sendo, considerando-se a velocidade das redes modernas, praticamente não haverá tempo para interromper o processo. Enquanto o processo de criptografia está ocorrendo, os invasores também podem começar a exfiltrar dados para solicitar múltiplos resgates.

Etapa 5: Extorsão

Quando você tiver perdido o acesso aos seus dados, os invasores fornecerão um bilhete de resgate, explicando que seus dados são mantidos como reféns e especificando a quantia e o método de pagamento (geralmente, criptomoedas), além do prazo limite para o pagamento. O bilhete também dirá o que acontecerá com os dados criptografados se o resgate não for pago. Uma curiosidade é que os invasores de ransomware se adaptaram ao fato de que nem todos sabem como usar as criptomoedas e começaram a fornecer instruções para abrir uma conta. Alguns chegaram a ponto de fornecer um canal de suporte para ajudar as vítimas com o processo de pagamento do resgate. Em teoria, depois que o resgate é pago, o invasor enviará a chave de criptografia para restaurar o acesso aos arquivos criptografados no computador da vítima. A vítima de ransomware também pode receber a promessa de que eles vão remover o ransomware e excluir quaisquer dados roubados.

O que você pode fazer para reduzir seu risco e impedir os ataques de ransomware?

As empresas investiram milhões de dólares em software de segurança, mas estamos vendo como clicar em um e-mail de phishing com anexos questionáveis pode rapidamente se tornar um desastre completo. Sabendo que não podemos bloquear todos os ataques de malware, é importante pensar no que pode ser feito para reduzir o risco de um ataque virtual e limitar o dano que pode ser causado. Embora não seja possível comprar outra ferramenta e dizer que o problema está resolvido, há várias coisas que você pode fazer com os seus recursos atuais para melhorar a sua postura de segurança.

Higiene virtual

Após dez anos de observação de estatísticas de ransomware, alguns padrões começaram a surgir, que levam à necessidade de uma higiene virtual melhor. A maioria dos ataques é possibilitado por políticas de senha fracas ou pela falta da autenticação multifator. A disseminação do ransomware pode ser vinculada à falta de segmentação e a controles de acesso ruim, e os ataques muitas vezes exploram vulnerabilidades não corrigidas. Uma correção rápida seria criar uma política de senhas fortes e fornecer aos usuários finais um gerenciador de senhas, além de treinamento sobre como usá-lo. Habilitar a autenticação multifator onde for possível é um componente essencial da maioria das apólices de seguro virtual e pode reduzir significativamente o risco de acesso não autorizado.

Mais a longo prazo, criar uma agenda de patches que inclui a quantidade apropriada de testes, mas que seja flexível o suficiente para tratar de problemas de emergência, pode ajudar a remover vulnerabilidades da rede. Isso deve incluir a pesagem (e documentação) dos riscos da vulnerabilidade em relação à aplicação de um patch que não tenha sido completamente testado.

A segmentação pode ser complicada pelo crescimento orgânico da empresa e, em muitos casos, requer uma renovação da infraestrutura. Feita corretamente nos níveis da rede e das aplicações, ela pode limitar a disseminação do ransomware e reduzir a exposição geral da empresa a ataques. Obviamente, devido à natureza dinâmica da maioria das empresas, é necessário implantar planos para auditar esses controles regularmente.

Educação dos usuários

Conforme discutimos, basta um e-mail bem escrito e uma pessoa distraída. Implementar um programa de conscientização e treinamento de segurança virtual para os usuários, que inclua orientações sobre como identificar e denunciar atividades suspeitas, pode ajudar muito a deter ataques no início. Realizar testes de phishing em toda a empresa para medir a conscientização do usuário: e reforçar a importância de identificar e-mails possivelmente maliciosos.

Trabalhar juntos para impedir os ataques de ransomware

Seguir as melhores práticas do seu fornecedor para reforçar seu ambiente deve ser uma prática padrão. As agências do governo dos EUA, como a CISA, criaram uma lista de recomendações gerais e itens de verificação em seu Guia contra Ransomware. Além disso, reunir grupos de compartilhamento de informações pode ajudar você a identificar novas formas de melhorar a sua proteção.

- Multi-State Information Sharing and Analysis Center (MS-ISAC): https://learn.cisecurity.org/ms-isac-registration

- ISACs baseados em setores: MEMBER ISACS | natlcouncilofisacs (org

- Information Sharing and Analysis Organization: Grupos de compartilhamento de informações – ISAO Standards Organization

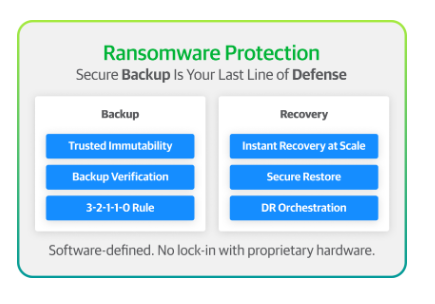

O backup seguro é a sua última linha de defesa

A forma mais confiável de recuperar o acesso aos seus arquivos é garantir que você tenha backups seguros de todos os seus arquivos. Para evitar o pior cenário de pagamento do resgate, você precisa de um plano que inclua backups verificados, testados e seguros, que possam ser restaurados rapidamente. Uma recuperação rápida e confiável é parte integrante do processo geral de resposta a incidentes de segurança virtual e deve ser totalmente planejada, assim como o resto da sua arquitetura de segurança.

Obviamente, os invasores de ransomware vão fazer de tudo para garantir que os arquivos de backup não estejam disponíveis e vão explorar falhas de segurança na infraestrutura de backup para garantir que a única forma de recuperar acesso aos arquivos seja o pagamento o resgate. Isso significa que até os sistemas de backup devem ser capazes de alertar os administradores se houver mudanças na agenda ou nas tarefas de backup.

O que está por vir?

As fraudes de ransomware não vão desaparecer tão cedo. É fácil e lucrativo demais manter os dados como reféns em um sistema infectado e exigir um resgate. Porém, os tipos de ransomware estão começando a mudar, de ransomware que bloqueia a tela para ataques multicamadas que criptografa e rouba os dados de dispositivos infectados. Os ataques de ransomware móveis também estão aumentando e demonstram que a evolução nos métodos de ataque continua, e que, como defensores, precisamos continuar atentos para garantir que não seremos as próximas vítimas do ransomware.