La couverture par les médias des diverses versions de chevaux de Troie de chiffrement bat son plein. Ces menaces ont pour but d’extorquer de l’argent aux victimes infectées et sont connues sous le nom de « ransomware ».

Les chevaux de Troie malveillants tels que Locky, TeslaCrypt et CryptoLocker constituent les variantes actuellement utilisées pour attaquer les entreprises. Les brèches d’entrée sont souvent des failles dans les navigateurs Web et leurs plug-ins ou des pièces jointes d’e-mail ouvertes par inadvertance. Une fois dans l’entreprise, le ransomware peut se propager à des vitesses vertigineuses et commencer à chiffrer des données précieuses. Le FBI recommande aux entreprises de mettre en place une solide stratégie de sauvegarde et de restauration pour une protection efficace contre les pertes de données provoquées par CryptoLocker ou tout autre cheval de Troie.

Les partages réseau constituent une autre zone que les professionnels de la sécurité informatique doivent protéger. Selon Bleeping Computer, les ransomware sont également utilisés pour accéder aux partages réseau.

Étant donné le caractère critique des workloads et des données de l’environnement, le « 1 » de la règle du 3-2-1 continue à jouer un rôle important. Selon cette règle, 3 copies des données de l’entreprise doivent être enregistrées sur 2 supports différents et 1 copie doit se trouver hors site.

L’architecture de sauvegarde recommandée par Veeam garantit qu’un périphérique de stockage de sauvegarde principal est utilisé pour des processus rapides de sauvegarde et de restauration lors desquels les sauvegardes sont copiées vers un périphérique secondaire au moyen d’une tâche de copie des sauvegardes native.

1. Tâche de copie des sauvegardes sur disque

Comme indiqué ci-dessus, la première possibilité est de transférer les données d’un emplacement à un autre au moyen de la tâche de copie des sauvegardes. Ici, un fichier n’est pas simplement copié, mais les points de restauration individuels de la sauvegarde sont lus et écrits vers une seconde destination disque. Au cas où la sauvegarde principale serait chiffrée ou endommagée, la tâche de copie des sauvegardes échouerait également parce que Veeam ne pourrait pas interpréter les données.

Dans un tel scénario, on peut seulement espérer que le deuxième repository de sauvegarde a été séparé du reste de l’environnement IT. On pourrait également utiliser un repository de sauvegarde Linux pour se prémunir contre les chevaux de Troie Windows.

2. Disques durs amovibles

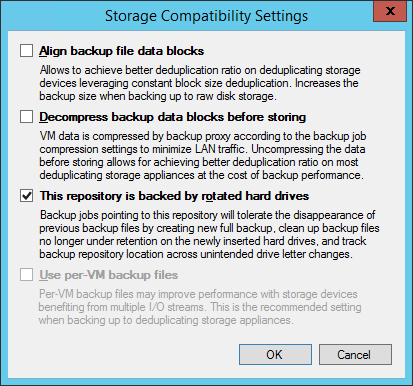

Une autre possibilité consiste à utiliser un périphérique de stockage amovible en tant que repository secondaire. Cela se fait habituellement au moyen de disques USB amovibles. Grâce à l’option de rotation des supports (voir le Guide de l’utilisateur), Veeam détectera la réinsertion d’un support déjà utilisé et s’assurera automatiquement que les anciens fichiers de sauvegarde sont supprimés et qu’une nouvelle chaîne de sauvegarde est démarrée.

Il est important de remarquer ici que ce support amovible (disque USB conventionnel, etc.) doit être échangé régulièrement et ne doit pas rester connecté au système de manière permanente.

3. Bande

L’option de la bande autrefois « condamnée » devient de plus en plus répandue pour permettre à l’IT de reprendre l’avantage sur les chevaux de Troie de chiffrement. La raison est que les bandes ne permettent pas un accès direct aux données et offrent ainsi une protection contre les ransomware. Tout comme les supports tournants, les bandes doivent être exportées vers un emplacement sécurisé pour optimiser la protection.

4. Snapshots de baie de stockage et VMs répliquées

Les entreprises peuvent bénéficier d’une disponibilité supplémentaire et de nouvelles manières d’implémenter la règle du 3-2-1 grâce aux snapshots de baie de stockage et aux VMs répliquées. Ce sont des instances de données « semi-hors-ligne » qui peuvent s’avérer résistantes à la propagation des logiciels malveillants, tout comme la technologie Veeam Cloud Connect expliquée ci-dessous.

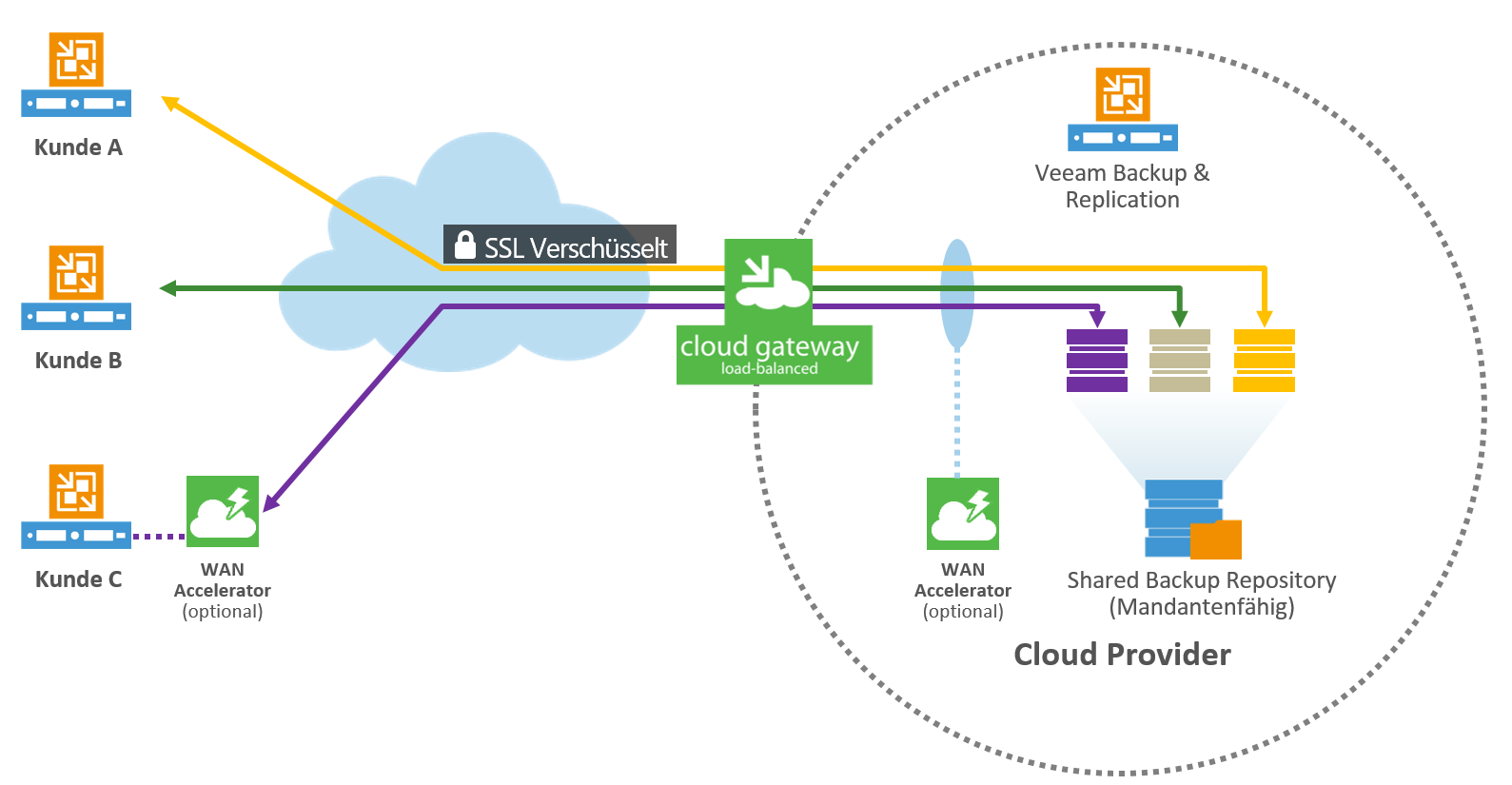

5. Veeam Cloud Connect

La meilleure solution est celle d’une protection complète hors bande telle que Veeam Cloud Connect. Dans ce cas, les sauvegardes créées par la même tâche de copie des sauvegardes sont automatiquement acheminées vers un fournisseur de services au moyen du mécanisme Veeam Cloud Connect.

Le service Veeam Cloud Connect est proposé dans le cadre du programme Veeam Cloud & Service Provider et est offert par les fournisseurs de services et les revendeurs IT. Vous pouvez consulter votre partenaire local pour prendre connaissance de son offre.

Pour déterminer quels partenaires et fournisseurs de services de votre région offrent le service Veeam Cloud Connect, il vous suffit de visiter le répertoire Veeam Cloud & Service Provider.

Protection des repository de sauvegarde

Les repository de sauvegarde doivent également être protégés autant que possible afin d’empêcher les attaques de ransomware de chiffrement.

Les droits d’accès au serveur du repository de sauvegarde doivent être restreints de manière à ce que seul le compte du service Veeam ait accès au serveur et au système de fichiers du repository.

Dans le cas des systèmes NAS, seul le compte du service Veeam doit recevoir les droits d’accès au repository de sauvegarde.

Pour des raisons de sécurité, travailler sur un poste local avec un compte administrateur de domaine est absolument déconseillé car cela peut entraîner une propagation très rapide des ransomware sur l’ensemble du réseau.

De nombreux administrateurs désactivent le pare-feu Windows dès la fin de l’installation du système. Ce mécanisme intégré peut fournir une protection contre les attaques provenant du réseau et dirigées vers les failles de sécurité de Windows. La meilleure pratique admise consiste à consacrer un peu de temps à activer les conditions d’entrée et de sortie nécessaires dans le pare-feu Windows. La documentation suivante contient la liste des ports utilisés.

Un antivirus doté d’une recherche en temps réel activée doit aussi être installé sur tous les systèmes Windows. Après avoir installé un nouveau serveur, les clients oublient souvent d’installer leur logiciel antivirus. Cependant, étant donné que les antivirus accèdent aux couches profondes du système, il est possible qu’ils bloquent les services Veeam. Cet article de base de connaissances fournit les informations sur les exceptions à définir.

Synthèse

Les conseils offerts ici peuvent vous aider à améliorer considérablement la protection contre les attaques de ransomware et les pertes de données et à sécuriser vos sauvegardes. Assurez-vous toujours que vos repository de sauvegarde Veeam soient protégés. En conclusion, exportez vos sauvegardes régulièrement de manière à ce que les données ne soient pas directement accessibles. En suivant ces étapes simples, vous protégerez votre environnement contre la propagation des malware tels que CryptoLocker.