¡Protección, detección y recuperación! Los tres pilares claves que se espera que un proveedor de backups ofrezca cuando se trata del Framework de Ciberseguridad de NIST. La prioridad principal en esa lista es proteger sus datos. Un backup seguro, tanto en las instalaciones locales como en una nube pública o privada, ofrece una gran protección. Esto puede proteger los datos ante un hacker que quiera acceder tanto al servidor como al repositorio del backup. Además, la posibilidad de recuperar los datos de manera rápida es muy importante. Si los negocios no recuperan sus datos rápidamente, toda la defensa contra ataques de ransomware que usted haya planeando no servirá. Es muy importante considerar al ransomware cuando se trata de la recuperación ante desastres para poder cumplir con estas necesidades. Por último, es fundamental que un proveedor de backups proporcione la detección de malware y ransomware, pero esto debe ser visto como una medida de último recurso para las empresas que tienen otras herramientas dedicadas a la detección de ransomware.

Detección de malware y ransomware con Veeam

Dicho esto, escanear los archivos de backup para evaluar su estado y capacidad de recuperación es muy importante y algo que Gartner recomienda como parte de su entorno de recuperación aislado para proveedores de backup. La verificación de backup para garantizar que no se vuelvan a inyectar vulnerabilidades conocidas en el entorno de producción durante las restauraciones puede ahorrar mucho tiempo. Veeam puede hacer esto automáticamente con SureBackup. Como su nombre lo indica, esto permite a los usuarios verificar que los backup se pueden usar tanto escaneando el contenido del backup en busca de malware/ransomware como comprobando la integridad del backup a través de una prueba CRC. Como nota al margen, puede usar cualquier herramienta de escaneo que tenga una CLI. Por ejemplo, Trend Micro, Bitdefender, Windows Defender, etc. Simplemente edite el archivo XML aquí. Estoy usando ESET.

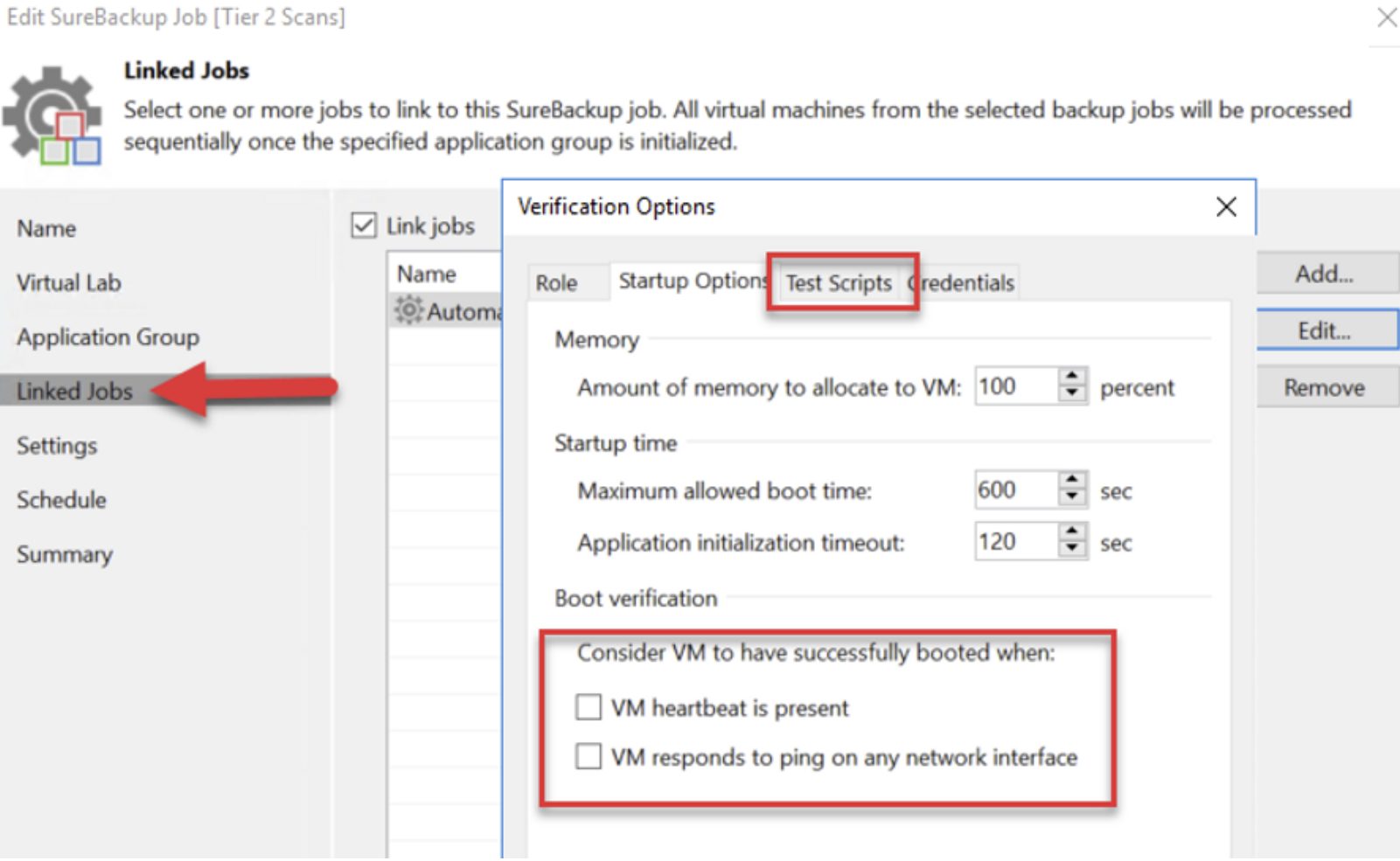

Vincular los trabajos de SureBackup con una política de backup diaria significa que puede comenzar a trabajar no solo con los backup terminados, sino también con los backup que se inspeccionaron. Como puede ver a continuación, SureBackup proporciona muchas otras posibilidades. Esta publicación aprovecha específicamente la herramienta para escanear el contenido del backup, pero también puede crear una pequeña prueba de recuperación ante desastres asegurándose de que las VM estén conectadas a la red en una restauración e insertando cualquier script personalizado.

Los resultados del trabajo de SureBackup se encuentran en el registro de tareas de la interfaz de usuario y/o en el informe enviado por correo electrónico. A continuación, se muestra un vistazo de la interfaz de usuario. Podemos ver que la exploración AV tomó un poco más de 12 minutos y la prueba CRC tomó menos de un minuto. Esto no solo es útil para fines de cumplimiento y demostrar que los backup se prueban regularmente, sino también para su tranquilidad.

Por último, a continuación se muestra cómo se verá un informe enviado por correo electrónico si usted le indicó a SureBackup que envíe una notificación. Puede enviar correos electrónicos a un grupo o a varias direcciones.

Esto es grandioso, pero ¿cómo usaría esto una organización más grande?

Una excelente manera de configurar esto en el mundo real si se trata de una empresa más grande es ejecutar un SureBackup semanal en algunas de sus VM importantes en cada política de backup. Por ejemplo, cree un SureBackup para cada trabajo de backup y escálelos a lo largo de la semana. Esto mantendrá la carga equilibrada en el servidor en el que está montando el archivo. Además, puede aumentar el rendimiento si tiene los recursos informáticos para montar archivos de backup en varios servidores. Esto le permitirá escanear múltiples backup en paralelo.

Conclusión

Últimamente, casi todas las reuniones abordan la necesidad de una estrategia de defensa contra el ransomware. Sin embargo, durante estas conversaciones, nadie reconoce el dilema: “Si su proveedor de backup es el que detecta ransomware, probablemente usted esté abriendo una cuenta de Coinbase”. No me malinterprete, una solución debackup debería proporcionar absolutamente una forma de detectar ransomware, pero las empresas necesitan un enfoque holístico para esta lucha. Existe toda una industria dedicada a la detección de ransomware. Contar con un backup del cual pueda recuperarse rápidamente debería ser la principal prioridad de una empresa en una solución de backup. Después de todo, no importa qué detecte si no puede recuperar un backup rápidamente.

Odio las interfaces del usuario. Quiero realizar el script.

Si prefiere el scripting, puede ejecutar el script a continuación y vincularlo a su política de baackup en la opción de script posterior.

Conéctese a su servidor de backup de Veeam.

Add-PSSnapin VeeamPSSnapin -ErrorAction SilentlyContinue

Connect-VBRServer -Server "servername"

Cree variables para las VM que desea escanear. Se recomienda que cambie el nombre de la VM y el servidor de destino que se usará para inspeccionar y limpiar.

$restorepoint = Get-VBRRestorePoint -Name "VMname" | Sort-Object -Property CreationTime -Descending | Select-Object -First 1

$targetServerName = "servername"

$targetAdminCredentials = Get-VBRCredentials -name "credentials" | where {$_.description -eq "description"}

$restorepoint = Get-VBRRestorePoint -Name "ATLNIMBLE_WIN" | Sort-Object -Property CreationTime -Descending | Select-Object -First 1

Ahora que sus variables están configuradas, está listo para montar la VM en el servidor.

$session = Publish-VBRBackupContent -RestorePoint $restorepoint -TargetServerName $targetServerName -TargetServerCredentials $targetAdminCredentials

A continuación se muestra un ejemplo en el que se usa ESET para escanear el contenido de los discos montados y volcar la salida del script en “ecls.txt”. Dato curioso: iniciar su comando PS con “&” le permite ejecutar comandos CLI en PS. El servidor montado siempre estará en C:\VeeamFLR\.

& "C:\Program Files\ESET\ESET Security\ecls.exe" /base-dir="C:\Program Files\ESET\ESET Security\Modules" /subdir "C:\VeeamFLR\" /log-file=c:\ecls.txt /aind /unsafe /unwanted /suspicious /clean-mode=standard

Desmonte el servidor y marque el script como completo.

Unpublish-VBRBackupContent -Session $session

Si desea ejecutar todo al mismo tiempo:

$restorepoint = Get-VBRRestorePoint -Name "VM-name" | Sort-Object -Property CreationTime -Descending | Select-Object -First 1

$targetServerName = "servername"

$targetAdminCredentials = Get-VBRCredentials -name "creds" | where {$_.description -eq "description"}

$session = Publish-VBRBackupContent -RestorePoint $restorepoint -TargetServerName $targetServerName -TargetServerCredentials $targetAdminCredentials

& "C:\Program Files\ESET\ESET Security\ecls.exe" /base-dir="C:\Program Files\ESET\ESET Security\Modules" /subdir "C:\VeeamFLR\" /log-file=c:\ecls.txt /aind /unsafe /unwanted /suspicious /clean-mode=standard

Unpublish-VBRBackupContent -Session $session