Das abgesicherte Repository von Veeam ist die native Lösung von Veeam für vertrauenswürdige Unveränderlichkeit für Backups von Veeam Backup & Replication auf Linux-Servern. Durch die Unterstützung generischer Linux-Server stellt Veeam sicher, dass Kunden immer die Wahl hinsichtlich ihrer Hardware haben – ohne Anbieterbindung. Außerdem können Kunden ihre vertraute Linux-Distribution (Ubuntu, Red Hat, SUSE) nutzen, anstatt gezwungen zu sein, ein „benutzerdefiniertes Veeam-Linux“ zu verwenden.

Mit abgesicherten Repositories können Sie die Unveränderlichkeit von Veeam-Backups sicherstellen und zugleich die 3-2-1-Regel einhalten, indem sie abgesicherte Repositories mit anderen Optionen für Unveränderlichkeit wie Objektsperre auf Objektspeichersystemen oder WORM-Bändern kombinieren. In diesem Blog-Beitrag erfahren Sie, wie Sie einen physischen Server auswählen und vorbereiten, der später als abgesichertes Repository genutzt werden soll. In zukünftigen Blogbeiträgen werden wir Themen wie Vorbereitung und Planung, Absicherung von Linux-Systemen und Integration in Veeam Backup & Replication behandeln

Ungeduldige können (High-Density) Server mit internen Festplatten verwenden. Dieser Ansatz lässt sich linear skalieren, denn mit jedem zusätzlichen abgesichertes Repository-Knotenpunkt steht mehr CPU-, RAM-, RAID-, Netzwerk-, Speicherplatz- und E/A-Leistung zur Verfügung. Ein Rack voller High-Density-Server ergibt etwa 8 PB native Kapazität. Mit der nativen Datenreduktion von Veeam und XFS-Platzeinsparung (Blockklonen) können so bis zu 100 PB logischer Daten in einem Rack mit einer Backup-Geschwindigkeit von bis zu 420 TiB/h eingespart werden.

Wenn Sie eine kleine Umgebung haben, machen Sie sich keine Sorgen. Beginnen Sie mit zwei Rackeinheiten, 12 Datenträgern und zwei Festplatten für das Betriebssystem.

Das Netzwerk

Das Netzwerk ist ein Schlüsselfaktor. Es trägt dazu bei, sicherzustellen, dass das abgesicherte Repository die Recovery Point Objectives (RPO, wie viele Daten maximal verloren gehen dürfen) und Recovery Time Objectives (RTO, Dauer einer Wiederherstellung) erreicht. In einer Welt mit „Incremental Forever”-Backups wird das Netzwerk manchmal vergessen, weil die Bandbreitenanforderungen des „Incremental Forever”-Ansatzes gering sind. Wir empfehlen, die Lösung für ein Szenario mit vollständiger Wiederherstellung zu planen. Nutzen Sie Ihr bevorzugtes Berechnungstool, um die Bandbreite anhand Ihrer Wiederherstellungsanforderungen abzuschätzen.

Im Folgenden finden Sie einige Beispiele dazu, wie lange es dauert, 10 TB Daten über verschiedene Netzwerkgeschwindigkeiten zu kopieren:

1 Gbit/s 22 h 45 min

10 Gbit/s 2 h 15 min

20 Gbit/s 1 h 8 min

40 Gbit/s 34 min

100 Gbit/s weniger als 14 min

100 Gbit/s ist realistischerweise die schnellste Lösung, die Kunden heutzutage in einem Repository-Server einsetzen. HPE hat 2021 mit ihrem Apollo 4510 Server gezeigt, dass solche Geschwindigkeiten mit einem einzigen Server erreichbar sind.

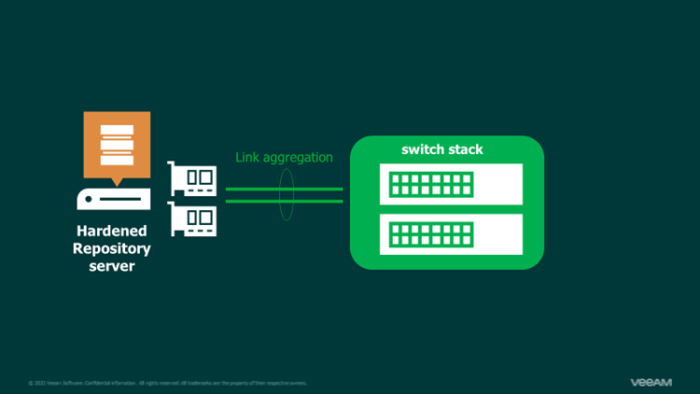

Aber es geht nicht nur um die Bandbreite. Es geht auch um Redundanz. Wenn nur ein Netzwerkkabel zur Switch-Infrastruktur führt, ist die gleichbedeutend mit einem einzigen Fehlerpunkt. Für das abgesicherte Repository wird eine redundante Netzwerkverbindung empfohlen. Abhängig von den Netzwerkfunktionen, die Sie haben, können dies Aktiv/Aktiv-Verbindungen mit Lastausgleich (z. B. LACP/802.3ad) oder ein einfaches Aktiv/Passiv-Szenario sein.

Obwohl Linux problemlos mit VLAN-Tags konfiguriert werden kann, sind für das KISS-Prinzip nicht markierte Switchports erforderlich. Das heißt, man konfiguriert die IP-Adressen direkt ohne VLANs in Linux. Die kleinste redundante Konfiguration wären 2X-Verbindungen mit 10 Gbit/s zu zwei Switches/einem Switch-Stack (abhängig von unserer Netzwerkumgebung).

Um Linux-Sicherheitsupdates zu erhalten, muss Zugriff auf die Sicherheitsupdateserver der Linux-Distribution vorhanden sein.

Der Einfachheit halber erlauben wir den ausgehenden HTTP-Internetzugriff über die Firewall, um Sicherheitsupdates zu erhalten. Wir erlauben nur Verbindungen zu den Update-Servern der gewünschten Linux-Distribution, nicht zum gesamten Internet. Die Alternative wäre, einen Klon Ihrer bevorzugten Linux-Distribution einzurichten, um Updates und Software von dort zu erhalten.

Den richtigen Serveranbieter und das richtige Servermodell finden

Veeam empfiehlt, als abgesichertes Repository einen Server mit internen Festplatten zu verwenden. Interne Festplatten werden empfohlen, da so das Risiko ausgeräumt wird, dass ein Angreifer auf das Speichersystem zugreifen und alles am Standort des Speichers löschen könnte. Einige Serveranbieter bieten teilweise „Veeam Backup-Server”-Modelle an. Diese Servermodelle sind für die Anforderungen an die Backup-Performance optimiert und es empfiehlt sich, sich an die Empfehlungen des Anbieters zu halten.

Wenn Sie eine Linux-Distribution bevorzugen, dann ist es sinnvoll, ein Modell zu wählen, das für diese Linux-Distribution zertifiziert ist. Vorab getestete Konfigurationen sparen viel Zeit bei der Arbeit mit Linux. Die großen Marken haben in der Regel Server, die mit den wichtigsten Linux-Distributionen wie Ubuntu, Red Hat (RHEL) und SUSE (SLES) kompatibel sind.

Da ich zuvor HPE erwähnte: Cisco bietet für ihre S3260 und C240 Serien „Cisco-validierte Designs“ für Veeam an. Aus technischer Sicht sind aus Sicht von Veeam alle Serveranbieter in Ordnung, solange die folgenden grundlegenden Anforderungen erfüllt sind:

RAID-Controller mit batteriebetriebenem Write-Back Cache (oder ähnliche Technologie)

RAID-Controller mit vorausschauender Fehleranalyse werden dringend empfohlen

Bei vielen Festplatten (über 50) sind mehrere RAID-Controller in der Regel sinnvoll, da sie oft auf 2 GByte/s begrenzt sind

Getrennte Datenträger für Betriebssystem und Daten

SSDs für Betriebssystem dringend empfohlen

Redundante Stromversorgung

Redundantes Netzwerk mit erforderlicher Verbindungsgeschwindigkeit (siehe oben)

Die CPU-Geschwindigkeit ist relativ irrelevant, da Veeam standardmäßig die sehr schnelle LZ4-Komprimierung einsetzt. Die vom Serveranbieter angebotene Lösung reicht aus. Viele CPU-Kerne helfen dabei, viele Aufgaben parallel auszuführen. Als Best Practice sind 4 GB RAM pro CPU-Kern zu empfehlen. Entscheidet man sich für 2X 16 CPU-Kerne, dann wären 128 GB RAM die perfekte Wahl. Diese Art der Dimensionierung mag zwar stark vereinfacht klingen, funktioniert aber seit Jahren in unseren Test- und Produktivumgebungen einwandfrei.

Grundlegende Serverkonfiguration

Vor der Installation des Linux-Betriebssystems müssen einige Einstellungen vorgenommen werden. Wie bereits erwähnt, befinden sich Betriebssysteme und Daten getrennt auf verschiedenen Festplatten. Auf verschiedenen RAID-Sets, um genau zu sein.

Für das Linux-Betriebssystem wird ein dediziertes RAID 1 verwendet. 100 GB sind mehr als genug. Bei den Festplatten entscheiden sich die meisten Kunden für RAID 6/60, da das Preis-Leistungs-Verhältnis im Vergleich zu RAID 10 günstiger ist. RAID 5/50 oder jede andere Option mit einzelner Parität verbietet sich aus Sicherheitsgründen. Das RAID 6/60 muss mit mindestens einer Ersatzfestplatte in der „Roaming-Konfiguration“ konfiguriert werden. Das bedeutet, dass die Ersatzfestplatte jede ausgefallene Festplatte ersetzen und zur aktiven Festplatte werden kann.

Da der Server mit einem richtigen RAID-Controller mit Write-Back Cache ausgestattet ist, müssen die internen Festplatten-Caches auf „deaktiviert“ festgelegt werden. Die empfohlene RAID-Striping-Größe wird manchmal vom Serverhersteller selbst angegeben. Wenn keine Informationen verfügbar sind, sind 128 oder 256 KB gute Werte.

Aktivieren Sie den sicheren UEFI-Start, um zu verhindern, dass nicht signierte Linux-Kernelmodule geladen werden.

Wie werde ich über defekte Festplatten benachrichtigt?

Eine der größten Herausforderungen beim Hardening eines Servers/Linux-Systems besteht darin, Benachrichtigungen über ausgefallene Festplatten zu erhalten. Jeder moderne Server verfügt über ein „Out-of-Band”-Management (HPE iLO, Cisco CIMC, Dell iDRAC, Lenovo XCC usw.). Sie zeigen den Festplatten- und RAID-Status an und können per E-Mail über ausgefallene Festplatten benachrichtigen. Diese Art der Benachrichtigung hat den Vorteil, dass unter Linux später nichts konfiguriert werden muss. Wenn die Managementoberfläche die Konfiguration einer Multifaktorauthentifizierung zulässt, ist das in Ordnung und sollte verwendet werden.

Bedenken Sie bitte, dass die Multifaktorauthentifizierung nicht vor den vielen Sicherheitsproblemen schützt, die Out-of-Band-Verwaltungssysteme in der Vergangenheit aufwiesen. Kunden vermeiden sie oft aus Sicherheitsgründen. Wenn ein Angreifer zum Administrator für das Out-of-Band-Management wird, kann er alles aus dem abgesicherten Repository löschen, ohne das Betriebssystem zu berühren. Ein Kompromiss könnte darin bestehen, eine Firewall vor den Managementport zu stellen und nur ausgehende Kommunikation zuzulassen. Auf diese Weise können E-Mail-Benachrichtigungen gesendet werden, wenn eine Festplatte ausfällt. Ein Angreifer kann die Managementoberfläche jedoch nicht angreifen oder sich bei ihr anmelden, da die Firewall alle eingehenden Verbindungen blockiert.

Das Design könnte wie im folgenden Beispiel aussehen:

Wenn Sie den Out-of-Band-Managementport vollständig trennen möchten, können die Benachrichtigungen über ausgefallene Festplatten mit einer Software konfiguriert werden, die auf dem Linux-Betriebssystem ausgeführt wird. Serveranbieter stellen oft Pakete zur Verfügung, um den Status anzuzeigen oder sogar RAID aus dem Betriebssystem heraus zu konfigurieren (z. B. http://downloads.linux.hpe.com/). Diese Tools können E-Mails in der Regel direkt versenden, oder dies mit einem Skript konfigurierbar. Skripte und die Konfiguration anbieterspezifischer Tools würden den Rahmen dieses Artikels sprengen.

Eine weitere Option ist die physische oder kameratechnische Überwachung. Wenn Sie täglich die Bänder wechseln und die Status-LEDs des Hardened-Repository-Servers physisch überprüfen können, kann dies ein Workaround sein. Ich habe auch von Kunden gehört, die Kameras auf den Server des abgesicherten Repositorys ausgerichtet haben. Der Kunde überprüft dann regelmäßig die LEDs der Festplatten über die Kamera.

Schlussfolgerung

Das Speichern von Veeam-Backups auf unveränderlichem/WORM-konformem Speicher ist mit Veeam ganz einfach. Die Auswahl der Server-Hardware kann eine Herausforderung sein, da es so viele Anbieter und Optionen gibt. Man kann die Auswahlmöglichkeiten einschränken und die Entscheidung beschleunigen, indem man die folgenden Schritte befolgt:

- Berechnen des benötigten Speicherplatzes für das Repository

- Auswählen Ihrer bevorzugten (von Veeam unterstützten) Linux-Distribution (Ubuntu und RHEL sind bei Veeam-Kunden am beliebtesten)

- Überprüfen der Hardware-Kompatibilitätsliste der Linux-Distribution, um einige Anbieter/Server-Modelle zu finden

- Sprechen mit dem Serveranbieter, um eine Lösung zu finden, die Ihren Anforderungen entspricht

Wenn der Serveranbieter keine Ratschläge geben kann, gehen Sie die folgenden Punkte durch:

- Wenn Sie SSDs verwenden, sind IOPS kein Problem. Bei der Verwendung von Festplattenlaufwerken sollten Sie die E/A-Limits und nicht nur den reinen Speicherplatz bedenken. Es gibt keine strenge Regel dazu, wie die von einer Festplatte gelieferte Leistung berechnet werden kann, da dies vom Zugriffsmuster abhängt (sequenziell oder zufällig). Konservative Berechnungen liegen in einem RAID 60 zwischen 10 und 50 MByte/s pro Festplatte. Bei sequenziellen Lesevorgängen kann eine 7k NL-SAS-Festplatte 80 MByte/s oder mehr liefern (einschließlich des gesamten RAID-Aufwands)

- 2X-Netzwerkkarte mit der oben berechneten Verbindungsgeschwindigkeit

- Zu CPU und RAM sind in der Best-Practice-Anleitung Formeln verfügbar. In den meisten Fällen kann durch zwei CPUs mit jeweils 16 bis 24 Kernen und 128 GB RAM Zeit gespart werden. Bei High-Density-Servern mit etwa 60 oder mehr Festplatten setzen die meisten Anbieter 192 bis 256 GB RAM ein.

Halten Sie es einfach: Verwenden Sie Server mit internen Festplatten. Dieser Ansatz lässt sich linear skalieren, denn mit jedem zusätzlichen abgesichertes Repository-Knotenpunkt steht mehr CPU-, RAM-, RAID-, Netzwerk-, Speicherplatz- und E/A-Leistung zur Verfügung. Es ist ein einfaches und bewährtes Design.