なぜゼロトラストなのか?

現代のIT環境では、ユーザーはどこからでもデータにアクセスできる必要があります。ただし、これにより、安全な境界を構築し、脅威を締め出そうとする従来のネットワークセキュリティモデルに大きな課題が生じました。時間の経過とともにユーザーとデータの分散が進むにつれて、ユーザーはセキュリティで完全に保護することのできないあらゆる種類のネットワークからデータにアクセスするため、このモデルではもはや十分ではないことが明らかになりつつあります。

仮想プライベートネットワーク(VPN)は、システムから安全な境界への安全なトンネルを構築することで、安全な境界の外にいるユーザーがデータにアクセスできるようにし、ある程度の保護を提供しています。とはいえ、VPNは完璧ではありません。基本的なユーザビリティの課題以外にも、攻撃者が境界を突破するためのさまざまな経路があります。VPNを利用するユーザーやサイトが分散すればするほど、リスクは高くなります。

ゼロトラストモデルは、完全に安全な境界ネットワークを構築することは不可能であり、したがってセキュリティの進化はより明確であることが必要であるという認識から発展してきました。この新しいモデルでは、ユーザーは特定のネットワークが安全であると想定するのではなく、すべてのネットワークが安全ではないと想定する必要があります。これは「侵害の想定」と呼ばれ、事実上、追加の検証手順を実行することなく、任意のネットワークエンドポイントからの接続が有効であるという「ゼロトラスト」が必要であることを意味します。

この検証にはさまざまな方法と導入がありますが、通常は、中核となるコアゼロトラストの原則に従う必要があります。

最小特権アクセスアクセスは、適切なタイミングで、必要な分だけに制限されます。これにより、横方向の移動や他のネットワーク部分への不正アクセスが防止されます。

明示的に確認する:従来の「信頼するが検証する」方法とは異なり、この原則は、ユーザーの身元、場所、デバイス、ワークロード、データなどの利用可能な情報を使用して、常に認証と承認を行うことに重点を置いています。

侵害を想定する:ゼロトラストは、侵入が発生することを前提に運用され、検出、対応、迅速な復元を優先して、セキュリティ侵害の影響とその後の影響範囲を最小限に抑えます。

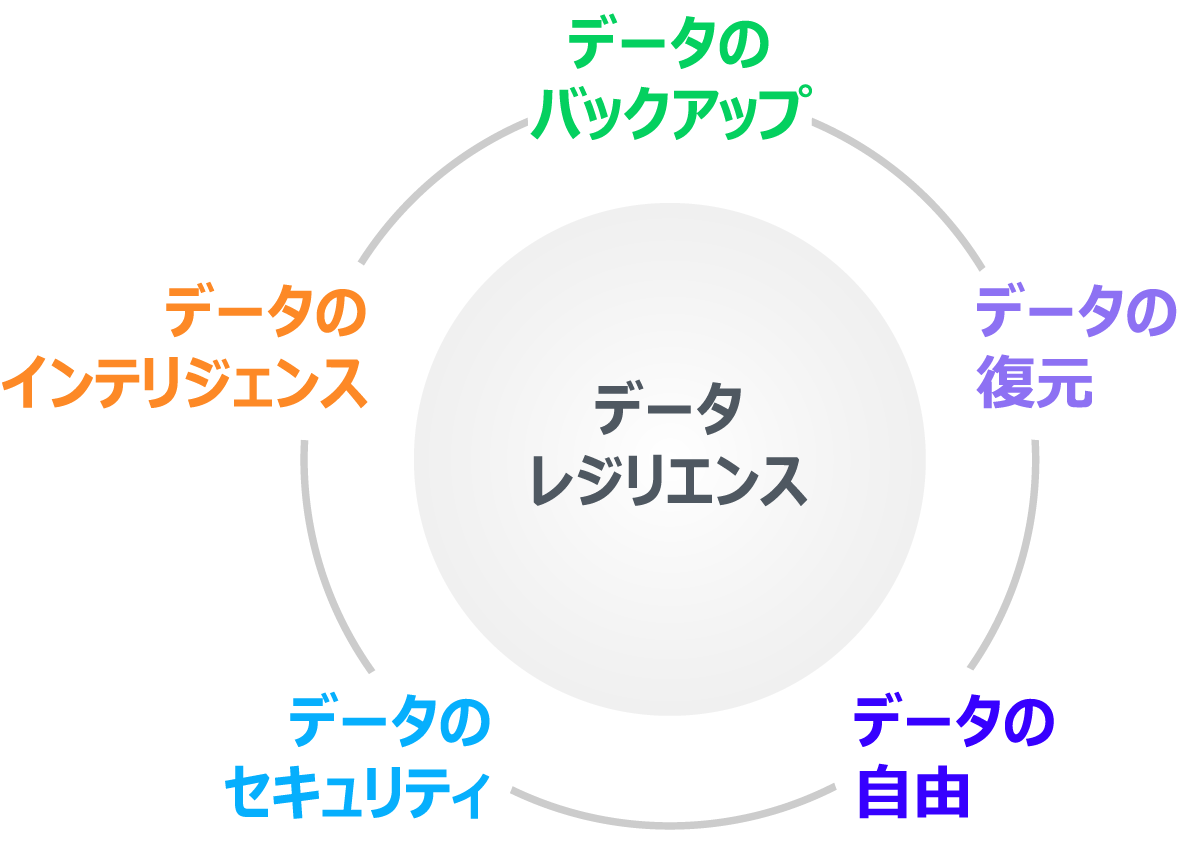

ゼロトラストのデータレジリエンスとは?

ゼロトラストはこれまで組織のエコシステム全体に適用されていましたが、バックアップ環境には適用されていませんでした。ご存知のとおり、企業に対するランサムウェアのようなサイバー攻撃の影響は、もし影響を受けたらではなく、いつ影響を受けるかなので、これは問題です。Veeamのゼロトラストのアプローチであるゼロトラストのデータレジリエンス(ZTDR)は、ゼロトラストの原則を組織のバックアップ環境にまで拡大することに重点を置いています。この理念は、データ保護および組織のサイバー回復力戦略に対する当社のアプローチの基礎となっています。

ゼロトラストのデータレジリエンスの基本原則は、データを保護する上で重要な要素です。

バックアップソフトウェアとバックアップストレージの分離:攻撃対象領域と範囲を最小限に抑える

複数のレジリエンスゾーン3-2-1バックアップルール

イミュータブルかつ暗号化されたバックアップストレージ:バックアップデータを変更や削除から保護

ゼロトラストのデータレジリエンスの主要原則

バックアップソフトウェアとバックアップストレージを分離し、セグメンテーションとエアギャップを採用

ZTDRの重要な原則は、バックアップソフトウェアとバックアップストレージを分離することです。分離されているので、バックアップベンダーのソフトウェアを失った場合でも、組織全体のデータが消失することにはなりません。バックアップ管理システムとバックアップリポジトリを別々のネットワークに分離することで、攻撃者は両方のネットワークへのアクセスや接続を最小限に抑えることができ、一度にすべての場所を侵害することがはるかに困難になります。

さらに、これらの分離されたネットワークへのアクセスを強力に制御し、許可されたユーザーのみが必要なときに必要なものにアクセスできるようにする必要があります。これにより、すべてのネットワークとそのコンポーネントの攻撃対象領域を減らすことができます。

物理的隔離は、バックアップデータのコピーを論理的または物理的に分離することで、追加の防御層を提供します。物理的隔離を導入する一般的な方法には、真の物理的な隔離の利用(回転メディアやテープなど)や、イミュータブルなスナップショットのストレージレベルでのレプリケーションなど、論理的なエアギャップ技術を使用する方法があります。これには、バックアップウィンドウ外でバックアップストレージへのネットワークアクセスを分離する自動化手法も含まれます。

セグメンテーションとエアギャップはどちらも、認証されたユーザーのアベイラビリティを維持すると同時に、環境の一部が侵害された場合の影響範囲を極端に限定することで、機密性と整合性に対するリスクを軽減するための重要な要素です。ただし、重要なのは、ログイン情報や個別のネットワークパスのみへの依存が唯一の防御層であってはならないということです。

複数のレジリエンスゾーンの確立

データ保護業界では、3-2-1ルールはすべてを超越するものであり、あらゆる組織のデータ保護戦略の重要な基盤として機能します。このルールは、組織のデータの複数のコピーを保持して、迅速かつ安全に復元できるようにすることに重点を置いています。内訳は次のとおりです。

3:データのコピーを3つ保持する:これには、元のデータと少なくとも2つのコピーが含まれます。

2:ストレージには、2種類の異なるメディアを使用してください。データを2つの異なる形式のメディアに保存して、冗長性を強化します。

1:少なくとも1つのコピーをオフサイトに保管する:データの安全性を確保するには、1つのバックアップコピーを、プライマリデータおよびオンサイトバックアップとは別のオフサイトの場所に保管します。

データを複数のレジリエンスゾーンに分散させることで、組織のデータの完全な損失を防ぐことができます。1つのゾーンを失ったとしても、すべてを失うわけではありません。

イミュータブルで暗号化されたバックアップストレージ

ZTDRの最後の基本原則は、イミュータビリティと暗号化です。バックアップは必要なときにリストアできる場合にのみ価値があるため、データ保護とバックアップの管理者は、データの整合性を優先事項とする必要があります。

イミュータビリティは、一度書き込まれたものが、変更も削除もできなくなることです。データ保護において、イミュータビリティとは、一定期間が経過した後にのみバックアップを削除できることを意味し、偶発的または意図的な削除などの潜在的な変更に対して安全です。イミュータビリティは、プライマリバックアップ、セカンダリバックアップ、クラウド、テープなど、データの保存場所にかかわらずすべてのレジリエンスゾーンに導入する必要があります。

インシデント対応と復元計画において重要なリポジトリにはすべて、イミュータビリティを導入する必要があります。注意すべきなのは、データの破壊や悪意ある暗号化によってもデータが利用不能になるということです。また、イミュータビリティはバックアップデータのアベイラビリティ確保にもつながります。

しかし、イミュータビリティや物理的隔離では、機密性は保護されません。幸いなことに、暗号化は諸刃の剣であり、キーを持っていない人はデータを読み取れなくして、サイバー犯罪者をバックアップから締め出します。これにより、データ流出、スパイ活動、偵察のリスクが大幅に軽減されます。

サイバーセキュリティプログラムの暗号化の重要な要素は、一元化されたキー管理システム(KMS)の使用です。KMSを使用したVeeamバックアップの暗号化は、ユーザーによるバックアップデータの復号化を可能にするキーをセキュリティチームが管理および保護できる簡単な導入タスクです。

1つのコピーへのアクセスだけでもデータ漏洩が発生するため、暗号化をあらゆる場所で適用する必要があります。ただし、暗号化は暗号化の別層の破壊を防止できないため、整合性とアベイラビリティの確保には役立ちません。物理的に隔離された上にイミュータビリティと暗号化の両方を導入することで、お客様は階層化されたアプローチでCIAトライアドを実現できます。

Veeamでゼロトラストのデータレジリエンスを実現

ゼロトラストは、あらゆる組織のサイバー回復力戦略の基礎となるものです。ただし、より強力で堅牢な防御を実現するには、これらの原則を組織のバックアップシステムと環境に拡張することが重要です。ゼロトラストのデータレジリエンスを導入しなければ、セキュリティ戦略は不完全で、安全かつ迅速に復元および対応を行う能力が損なわれてしまいます。

ZTDRに対するVeeamのアプローチをより深く理解するには、調査概要およびホワイトペーパーで詳細や知見を確認してください。

関連コンテンツ

- ゼロトラストのデータレジリエンスに関するホワイトペーパー

- ゼロトラストのデータレジリエンスに関する調査概要

- ITセキュリティおよびデータ保護の専門家向けに導入された新しいゼロトラストのデータレジリエンスモデル