Business

|

2025年4月28日

< 1 min to read

はじめに

ブロードコムによるVMwareの買収は、IT業界に大きな波紋を広げています。今回のブログでは、FoundryとCIO.comが行った調査結果を基に、この買収が市場に与える影響と企業の対応について解説します。

調査概要

Read more

Business

|

2025年4月18日

< 1 min to read

実際の事例から見るランサムウェアの動向

ランサムウェア攻撃は年々増加しており、企業にとって大きな脅威となっています。Veeamの最新の分析によると、2024年にはさらに高度な攻撃が予想されます。本記事では、ランサムウェアの最新トレンドと予測について詳しく解説します。 Read more

Business

|

2025年4月9日

< 1 min to read

Veeamの包括的なマルウェア検出:バックアップ前、バックアップ中、バックアップ後

ランサムウェアとの戦いが続く中で、多くの企業のデータ回復力は向上しています。Coveware by VeeamとChainalysisからのレポートによると、2024年第4四半期の身代金支払額は大幅に減少しています。 Read more

Business

|

2025年4月7日

< 1 min to read

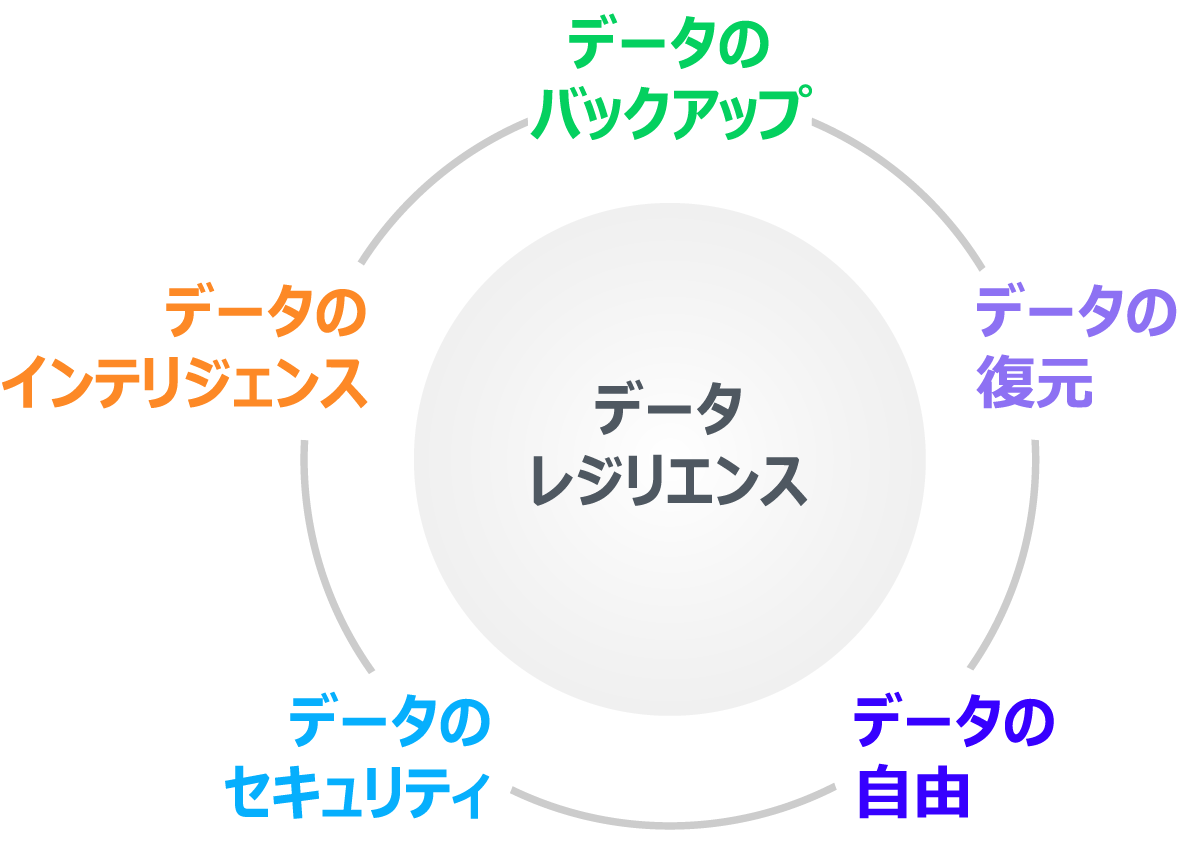

エンタープライズの進化を支えるVeeamの最新ソリューション

現代のビジネス環境では、データ管理の複雑さが増す一方です。データ量の爆発的な増加、複数のクラウドやエンドポイントにまたがるデータの所在、そしてランサムウェア攻撃の巧妙化など、企業が直面する課題は多岐にわたります。 Read more

Business

|

2025年2月18日

< 1 min to read

Veeam Recovery Orchestrator 7.2の新機能

2025年、多くの企業は新たな法的要件への対応とコンプライアンスの維持に関連してさまざまな課題に直面しています。 Read more

Technical

|

2025年2月12日

< 1 min to read

ディザスタリカバリの仮想化:継続性の強化

継続性の確保は今日のビジネスにとって極めて重要です。これを実現する方法の1つが、効果的なディザスタリカバリ(DR)戦略です。 Read more

Business

|

2025年2月12日

< 1 min to read

クラウド成熟度モデル:クラウドへのロードマップ

クラウドインフラストラクチャは、柔軟性を高めて成長するための素晴らしい機会をビジネスにもたらします。これらのテクノロジーの可能性を最大限に引き出すには、明確なクラウド成熟度戦略が不可欠です。 Read more

Business

|

2025年2月12日

< 1 min to read

AIと機械学習でデータのバックアップと復元を強化

信頼できるデータのバックアップと復元ソリューションへのニーズはかつてないほど高まっています。サイバー脅威、ハードウェア障害、人為的ミスは、依然としてビジネス継続性を妨げる可能性のあるリスクです。 Read more

Business

|

2025年2月11日

< 1 min to read

Windowsの防御策について

今回のブログは私が受け持ち、Veeam Backup & Replication(VBR)サーバーのセキュリティ対策について書こうと思います。 Read more

Business

|

2025年2月5日

< 1 min to read

6ステップのランサムウェア対応計画

ランサムウェアは、ファイルを暗号化し、ユーザーがコンピューターシステムにアクセスしたり使用したりできないようにする悪質なソフトウェアです。 Read more