ランサムウェアは、コンピュータシステムまたはそこに保持されるデータへのアクセスをブロックして、被害者に指定の金額を支払わせようとする悪意のあるソフトウェアです。2022年のランサムウェア攻撃件数は世界全体で4億9,333万件に上りました。ランサムウェアは現代のビジネスが直面するサイバー犯罪の中で最も深刻な犯罪の1つとなっています。このガイドでは、一般的なランサムウェア攻撃とその防御方法について説明します。

ランサムウェアについて不安がある方は、Veeamのランサムウェア対策で今すぐデータを保護しましょう。

ランサムウェアは現代のビジネスにとって高まる脅威

ランサムウェア攻撃は現在あまりにも頻繁に発生しているため、ほとんどの人は少なくともランサムウェアとは何かという基本的なことについては理解しています。ですが、その仕組みや、深刻さの理由については完全には理解していないかもしれません。英国の報告書『Economic and Social Costs of Crime(犯罪の社会経済的コスト)』によると、サイバー犯罪のコスト総額は英国だけで「数十億ドル規模」と試算されています。世界全体では、ランサムウェア攻撃のコストは2031年までに2,650億ドルに達すると予測されています。

幸運にもデータの復号化に成功したランサムウェア被害者もいる一方、世に出回っているランサムウェアには復号化ツールが提供されていない種も多く存在しており、その場合、攻撃から復旧するためにはバックアップをリストアする必要があります。バックアップがない場合や、バックアップも攻撃を受けてしまった場合に、ビジネスにとってはデータや時間を消失するという意味で甚大なコストがかかる可能性もあります。Veeamの『2023 ランサムウェアトレンドレポート』では、一部の組織にとってのランサムウェア攻撃の深刻さについて明らかにしています。

ランサムウェアの防御について

ランサムウェアの防御には幅広い戦略が求められます。基本的なサイバーセキュリティのベストプラクティスから始まり、ランサムウェア攻撃(進行中のものも含む)を検出してそれに対応するために、より特化した戦略やテクノロジーも使用されます。

従来のファイアウォールやウイルス対策ソフトウェアでも一部の攻撃を防ぐことはできます。また、全ての従業員に対してフィッシングメール、悪意のあるWebサイト、危険性のある実行ファイルを特定する方法をトレーニングすることも、攻撃の予防に向けた長期的な対策につながるでしょう。一方、最新のランサムウェア防御ツールはさらに一歩先を行きます。ネットワークアクティビティの監視やファイルシステムアクティビティの監視によって、異常な通信パターンやファイルアクセス/暗号化アクティビティといった攻撃の兆候を特定できるものもあります。

ネットワーク管理者はランサムウェアの防御のために多数のセキュリティツールやITツールを適用できます。エンドポイント保護、侵入検知システム(IDS)および侵入防止システム(IPS)を行動ベースの分析技術と組み合わせることで攻撃を迅速に特定できるため、あらゆる被害を軽減することができます。

個々の戦略は、単独では企業のITシステムをランサムウェアから保護するには十分ではないでしょう。防御技術、受動的なスキャンと能動的な防御手段を組み合わせることにより、攻撃対象領域を縮小させ、攻撃を実際に受けたときの修復手段の成功確率を高めることが可能になります。

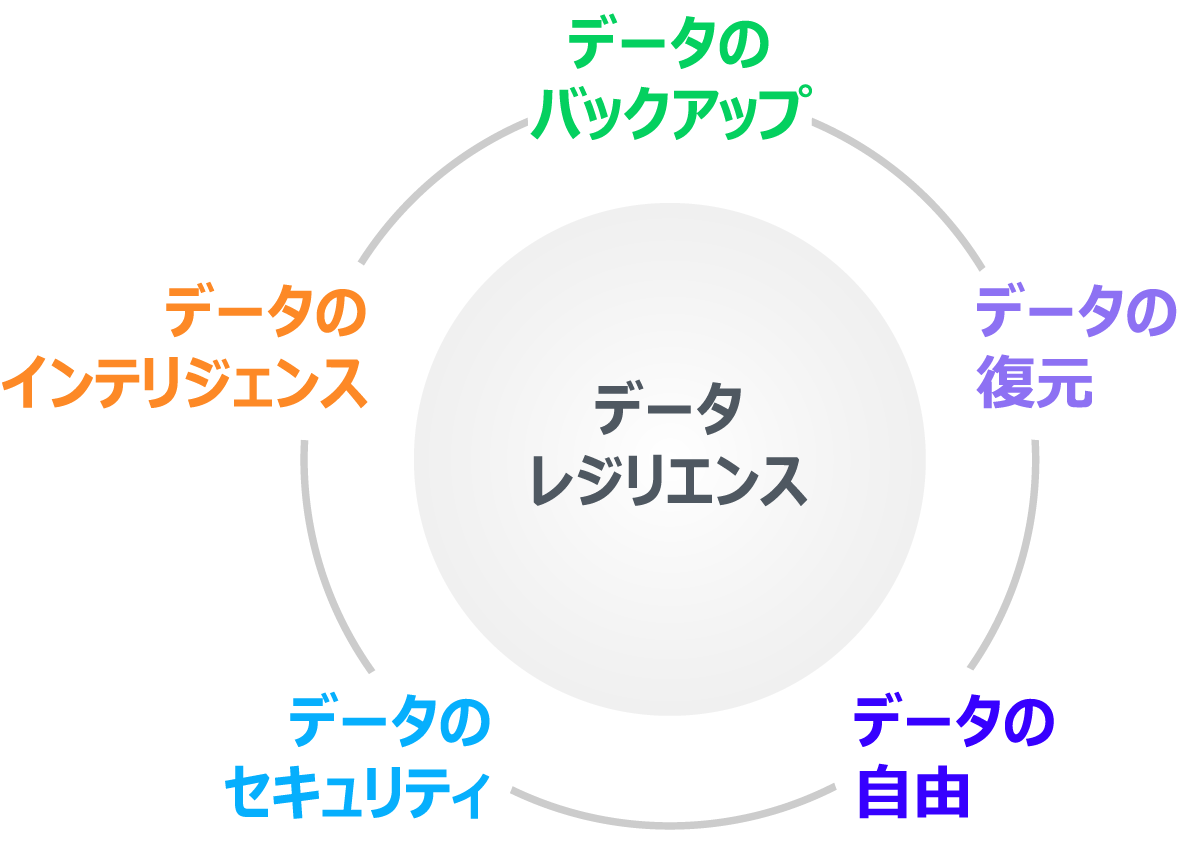

ランサムウェアの防御における主な要素

ランサムウェアを効果的に防御するには、多面的なアプローチが求められます。

ネットワークセキュリティと監視

ランサムウェアに限らず、幅広い攻撃に対する防御の最前線となるのがファイアウォールと侵入検知システム(IDS)です。ファイアウォールは内部から外部へ、または外部から内部へ通過するネットワークアクティビティをスキャンして、不正と見なした接続をブロックします。

不正なアクティビティとしてはポートスキャンがあります。これは、攻撃者がランダムにポートに接続して、サーバー上で実行中のサービスを把握しようとするものです。その他にも、総当たり攻撃によってサーバーへのログインを試みるものや、単に大量のリクエストを次々と送信してサーバーにDoS攻撃を実行するものがあります。

侵入検知システムは、悪意のあるアクティビティ検出という意味ではファイアウォールに似ていますが、それに加えて、事前に定義された一連のルールに則ってアクションを実行します。たとえば、他のツールの実行をトリガーしたり、システム管理者が問題の分析や手動の介入ができるようにアラートを送信したりします。

ランサムウェアの防御は一種の軍拡競争であり、静的なルールやマルウェア定義だけに頼ることは不可能です。ヒューリスティックなウイルススキャンですら、悪意のあるコードを全て特定できる保証はありません。そのため、リアルタイム監視と行動分析によって、システム上のアクティビティの変化を特定することが重要です。こういった形式の監視を使用することで、不審なアクティビティを検出できる確率が高くなります。

たとえば、リアルタイム監視では、短時間で多数のファイルにアクセスがあった場合や変更があった場合に、そうした動きを検出することができます。また、長期間使用されていなかったファイルが突然開かれた場合に検知することもできます。そのアクティビティが結果的にランサムウェアではなかったとしても、別のセキュリティ問題(内部の脅威など)であったりする可能性もあります。

インシデント対応と復元

セキュリティツールは、対応手段の一部にすぎません。高度なツールを導入していたとしても、セキュリティ侵害が発生するリスクは依然として存在します。攻撃を受けたときに被害を最小限に抑えるためには、明確かつ効果的なインシデント対応計画を用意しておくことが不可欠です。

ランサムウェアインシデント対応計画は、次のようないくつかのステップで構成されます。

- 影響を受けたシステムを判断する。

- ネットワークからデバイスを切り離す(可能な場合)。

- 影響を受けた機器の電源を切る(必要に応じて)。

- システムログを確認し、攻撃がどのように発生したかを判断する。

- ランサムウェアを特定し、システムに他のマルウェアが存在しないかを判断する。

実行すべきステップは、攻撃の性質によって異なります。管理者は、感染したデバイスの電源を入れたままにする場合(攻撃の続行が可能な状態)の潜在的コストと、システムの電源を切り、揮発性メモリに格納されている一切の証拠を失う場合の潜在的コストを熟考する必要があります。

最新のバックアップがあり、それらがランサムウェアから保護されている/隔離されていることが分かっている場合は、感染したシステムの電源を入れたまま、全てのWi-FiまたはLAN接続から切り離して分析することがおそらく賢明でしょう。

データの復元も、対応手段の一部にすぎません。理想的には、攻撃は迅速に封じ込めて拡散を防止すべきです。多くのケースで、ランサムウェアは従業員のノートPCに標的型フィッシング攻撃のような攻撃を仕掛けてネットワークに侵入します。そこから悪意のあるソフトウェアがネットワークドライブやその他のシステムに拡散して、アクセスや書き込みの権限を持つものがないか探し回ります。

攻撃を迅速に特定すれば、マルウェアが拡散してドライブに感染する時間を減らせることになります。最初に感染したシステムや、ネットワーク上でのファイルアクセス権の設定方法によっては、被害の範囲をユーザーのマシンや、少数のミッションクリティカルではないネットワーク共有だけに限定できるかもしれません。

体系的なアプローチで封じ込めて復元する

ランサムウェアの動作は多種多様であることを、システム管理者は肝に銘じておく必要があります。単純にファイルを暗号化するランサムウェアもあれば、身代金が支払われない場合に、一定期間が経過したら被害者のデータを削除するような悪意のあるスクリプトもあります。ファイルをスキャンして高い価値が付く可能性のあるデータを探し、そのデータを攻撃者に送信するような特に危険性の高いランサムウェアもあります。攻撃者は、身代金が支払われなければそのデータをリークすると脅迫します。

この種のデータ侵害は、あらゆるビジネスに対して特に大きな被害をもたらしうるため、ランサムウェア攻撃への対応時には慎重に事を運ぶことが重要になります。データのリストア段階に慌てて進むのではなく、ある程度時間をかけて、感染した全てのシステムを徹底的に浄化してください。攻撃の深刻度によっては、感染したシステムを単純に全て消去するか、イメージを作成し直す方が効率的な場合もあります。

攻撃の再発リスクを減らすために、全てのシステムのパスワードを変更し、導入済みのファイアウォールルール、ブロックリスト、マルウェア検出システムを全て見直して、適切にアップデートされ正常に機能しているかを確認してください。また、スタッフに対して、フィッシング攻撃やソーシャルエンジニアリング攻撃に関するトレーニングを実施してください。

マルウェアがネットワークから完全に除去されたと確信できたら、バックアップから重要なデータをリストアするプロセスを開始します。リストアの前に、必ずバックアップ自体をスキャンして、感染していないことを確認してください。感染を早期に検出していた場合、バックアップが感染している可能性は低いですが、頻繁にバックアップを実行していると、最新のバックアップが感染していることもあり得ます。その場合は、それよりも古い「コールド」バックアップまたは「オフサイト」バックアップをリストアする必要があります。

身代金の支払いを回避する

大企業を標的として高額の支払いを要求する有名なランサムウェア攻撃の例は過去にいくつか確認されてきましたが、ほとんどのランサムウェア攻撃は日和見主義的です。そのような攻撃者は、700~1,500ドルというやや低額の身代金を要求することが多くなっています。これは、比較的支払いやすい金額を設定すれば、被害者はできるだけ早くファイルを元に戻したいという思いから身代金を支払う可能性が高くなるという想定にもとづいています。

最も使用される頻度の高い支払い方法は、BitcoinやLitecoin、Dogecoinといった暗号通貨です。これらのトークンが選択される理由は、主要取引所で広範に使用されているため、被害者が入手しやすいと思われるからです。攻撃者としても、「タンブラー」を使用すれば受け取ったコインの履歴を曖昧にしやすく、コインを後日現金化するのも簡単なのです。

コンピューター上に恐ろしいロック画面が表示されていたら、時間に余裕のないビジネスオーナーとしては、つい身代金を払ってしまおうかという気になってしまいます。しかし、データを復元するか、シンプルに身代金を支払うかという判断を下す前に、それぞれの選択肢の影響について考慮することが重要です。身代金を支払えばデータを取り戻せるというのは、ランサムウェア開発者、つまりそのような手段でお金を稼ごうとするする非倫理的な人物からの約束にすぎません。しかも、データを取り戻すことができたとしても、システムを浄化していなければ、残存するマルウェアによってさらなる感染が起こらないという保証もありません。

考慮すべきことは他にもあります。それは、身代金を支払うことにまつわる倫理的な問題です。暗号通貨はしばしば、薬物関連資金、マネーロンダリング、人身売買、テロリストの活動に使用されます。暗号通貨を購入すると、そのような活動を間接的に支援することになります。また、身代金の支払いも、サイバー犯罪に対して見返りを与えることになります。

世界の一部の地域では、ランサムウェアに対して身代金を支払うことが法律違反となる場合もあります。それにより金融制裁を受けている主体に対して支払いが行われる可能性があるためです。全ての国に当てはまるわけではありませんが、意識しておく必要はあります。ランサムウェア攻撃の被害者となり身代金の支払いを検討している場合は、実行する前に法的な助言を求めてください。

改善と学習に継続的に取り組む

組織がランサムウェア攻撃の被害を受けたとなれば、恥ずかしい思いもしますし、どのような経緯でそうなったのか、予防のために何ができたのか、苦悩することでしょう。しかし、専門のITチームを有する予算の潤沢な大企業でも、サイバー犯罪の標的となってきたことを心に留めておいてください。インシデントから学習し、ランサムウェアに打ち勝つための新たな戦略を確立するよう努めましょう。

秘密保持契約に違反せず、また企業のデータを共有せずに実現できるなら、他の企業が学習できるように、攻撃について公表しましょう。失敗についての情報を共有し、自社(および他社)の防御をいかに強化できるか、議論を提起しましょう。

その他にも、ランサムウェア対策のシミュレーションを実行して準備状況をテストし、従業員への追加のトレーニングが必要な分野や、IDSやその他のシステムが不足している領域を特定するという方策も考えられます。

ランサムウェアの他の要素との相互関係

このガイドでは主にランサムウェアの防御について取り上げましたが、関連する問題として次のようなものもあります。

- そもそも攻撃が発生するのを防ぐ

- 攻撃を特定した場合の対応

- 攻撃後のデータの復元

これら全てが合わさって、効果的なランサムウェア対策戦略となるのです。それぞれの要素には重複する部分も多くあります。良いランサムウェア防御戦略では、同様のツールをランサムウェア予防に対しても使用しているでしょう。また、ランサムウェア防御戦略の一部に、迅速な対応計画も含まれることになるでしょう。一方で、堅牢なセキュリティシステムやバックアップシステムを導入しているという自信が得られるため、それぞれの戦略を個別に開発することにも価値があります。

組織のランサムウェア防御力を強化する

ランサムウェアの潜在的な影響について不安を抱いている場合は、この機会に防御戦略を見直してみてください。

包括的な戦略の策定

既存のサイバーセキュリティ方策を見直し、全面的なセキュリティ監査を実施します。その際には、インシデントのシミュレーションを実行し、セキュリティの抜け穴を特定することを検討してください。

この見直しの後に、思いつく限りの不測の事態をカバーする予防・保護・防御・対応を統合した計画の草案を作成します。他の人の計画をコピーするのはやめましょう。組織特有のニーズに合わせて計画を調整するようにしてください。

テクノロジーとコラボレーションの活用

ランサムウェアは現在あまりにも広く蔓延しているため、監視と侵入検知、脅威インテリジェンスのための多くのツールが提供されています。独自のツールを構築しようとせず、既存の豊富な専門技術を活用し、業界他社とコラボレーションしましょう。皆で協力すれば、ランサムウェアに打ち勝つことができます。

ランサムウェアは相手を選ばない

ランサムウェアは絶えず存在する日和見主義的な脅威です。ホームユーザー個人への感染も、多国籍企業への感染も同様に発生します。だからこそ、データの保護に不安のある人がランサムウェアの防御について積極的に対応することが重要になります。

予防・保護・対応・復元を統合した多面的なランサムウェア防御戦略を確立することで、進化し続けるランサムウェア攻撃の脅威の情勢に効果的に立ち向かう、回復力のあるサイバーセキュリティフレームワークの構築が可能になります。

Veeamが組織のデータ保護をどう支援できるかについて詳しくは、ホワイトペーパー『ランサムウェア対策の7つのベストプラクティス』をダウンロードしてご覧ください。