ランサムウェアは、多くの企業が直面している問題です。『 2023ランサムウェアトレンドレポートによると、調査対象企業の85%が過去12ヶ月に少なくとも1回のサイバー攻撃を経験しています。影響を受けた企業データのうち、回復できたのはわずか66%でした。ランサムウェアが脅威であることは紛れもない事実ですが、防御戦略を立てることでリスクを大幅に軽減できます。

同じ統計によると、これらの企業のうち16%は身代金を支払っていません。回復できたのは、堅牢なランサムウェア防止システムを導入していたからです。

ランサムウェア対策とは、攻撃のリスクを軽減するために実施できる、一連のプロアクティブな手段のことです。サイバー攻撃を阻止するには、堅牢なIDおよびアクセス管理(IAM)ポリシーを整備する必要があります。IAMを補完するため、SIEMやXDRなどの強力なセキュリティツールを用意して、セキュリティチームが脅威を検出、監視、調査、対応できるように支援する必要があります。最後に、攻撃が成功した場合に迅速かつクリーンな復元ができるように、フェイルセーフなバックアップセットを確保します。これらの対策には、以下などがあります。

堅牢なIDとアクセスの制御

メールのセキュリティ

ネットワークのセグメント化

定期的なソフトウェアアップデート

一貫性のある従業員教育

Webブラウザのセキュリティ

エンドポイントの強化

2つ目の目的は、安全で書き換え不能なバックアップとスナップショットを確実に入手して、攻撃を受けた場合にデータの復元を容易にすることです。

ランサムウェアについて:簡易ガイド

ランサムウェアは、被害者の情報やデータを暗号化する悪意のあるソフトウェアです。FBIによると、サイバー犯罪者がデバイスやアプリにアクセスするために使用する一般的な方法は次のとおりです。

フィッシング:マルウェアをホストするサイトへのリンクが含まれたメール、テキストメッセージ、またはソーシャルメディアの投稿

ドライブバイ攻撃:訪問者のデバイスやシステムにマルウェアをダウンロードさせる、感染したWebサイトへの誘導

ソフトウェアの欠陥の悪用:エンドポイントやサーバーにおけるソフトウェアの脆弱性を通じたシステムへのアクセスの奪取

感染したリムーバブルドライブ:悪意のあるウイルスやマルウェアが仕込まれたUSBなどのリムーバブルドライブの挿入によるデバイスの感染

ソーシャルエンジニアリング攻撃:これらの攻撃は、悪意ある行為を目的に、企業の従業員や請負業者を標的にして、被害者に機密情報を漏えいさせます。

サイバー犯罪者は、システムへのアクセスを奪取すると、暗号化の対象となるデータサーバーを探索するランサムウェアの実行ソフトウェアをダウンロードします。いったん暗号化されると、サイバー犯罪者は復号化キーと引き換えに身代金の支払いを被害者に要求します。また、これらの犯罪者は、機密データを含むファイルを不正に転送し、身代金を支払わなければそのデータを公開または販売すると脅迫することもよくあります。

残念ながら、身代金の支払いが常にうまくいくとは限りません。4件中1件は、復号化キーに欠陥があります。キーが機能しても、暗号化されたデータのうち、復元できるのは平均でわずか55%に過ぎません。

ランサムウェア対策の重要な役割

ランサムウェア攻撃は、サイバー犯罪者にとって非常に有益です。金融犯罪捜査網(Financial Crimes Enforcement Network)によると、2021年のランサムウェアインシデントによる被害総額は約$12億に上ります。また、ランサムウェアインシデントから復旧するまでに平均で3週間半かかるという事実も、同様に憂慮すべき事実です。インシデントが発生すると、企業は多額の経済的損失や風評被害を被る可能性がありますが、顧客の住所、社会保障番号、クレジットカード情報など、個人を特定できる情報(PII)が公開されたり、闇市場で販売されたりするため、顧客も同様に影響を受けます。

このことから、ランサムウェア攻撃を防ぎ、被害を軽減する戦略を確実に実施しておくことが重要な役割が浮き彫りになります。ビジネスが攻撃を受けるのを防ぐ確実な方法というものは存在しません。ですが、包括的なサイバー回復性戦略を策定することで、攻撃の影響を軽減し、機密情報を復元できる可能性を高めることができます。

次のセクションでは、ランサムウェア攻撃を阻止する方法について説明します。

強力なランサムウェア対策戦略の策定

ランサムウェアの撃退には、多層的な戦略が不可欠です。複数の防御層が必要なのは、ハッカーが1つの層を侵害した場合でも、防御が維持されるためです。1つですべてを賄えるソリューションは存在せず、予防戦略や復元戦略を組み合わせて総合的な対策とします。

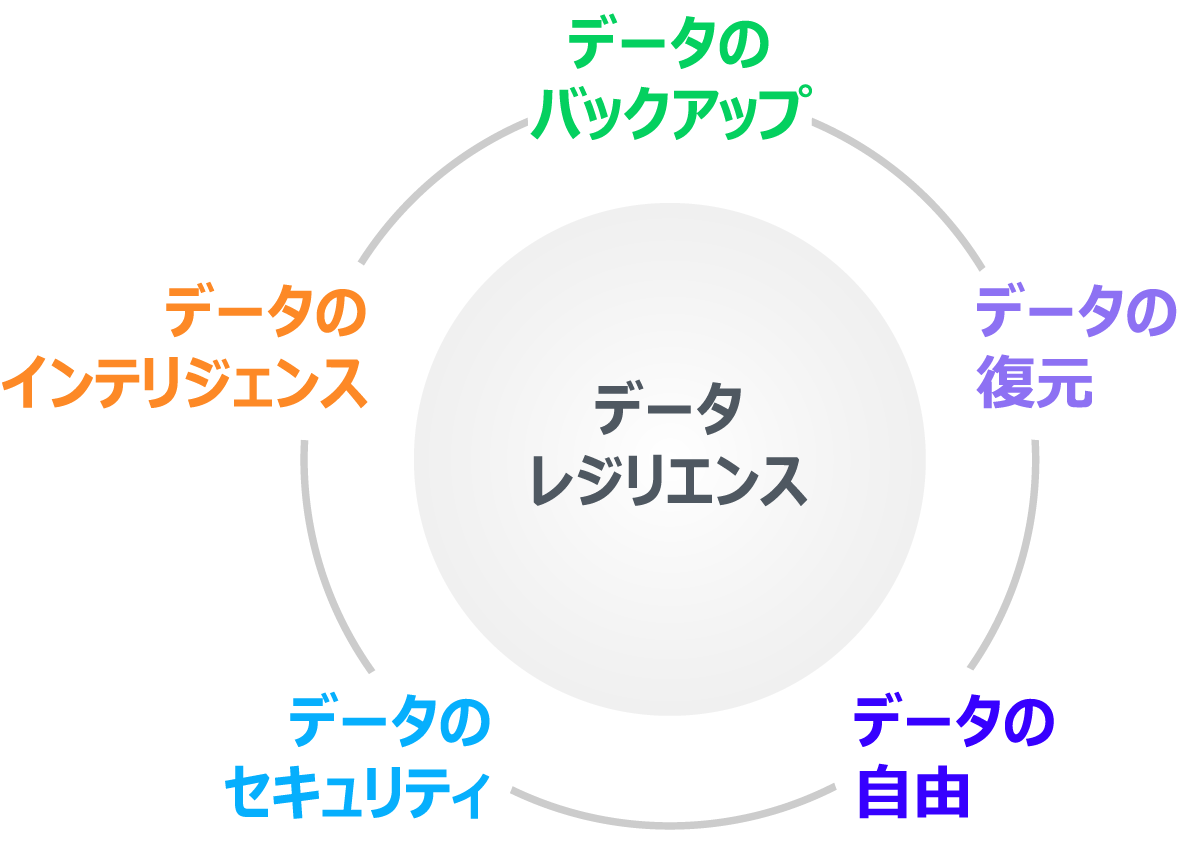

複数のレイヤーにより、ランサムウェア攻撃をさまざまなポイントで、さまざまなタイプの攻撃に対して防ぐことができます。こうした戦略には、従業員トレーニング、システムの攻撃防御能力の強化、そしてデータ回復力の強化などがあります。

強力な認証と承認:アクセスの保護

防御の最前線となるのが、パスワードを使わない強力なIDおよびアクセス管理戦略です。パスワードは簡単にハッキングされ、覚えて維持するのが困難です。組織では、従業員とワークロードに対して、パスワードレスアプローチまたはパスキーへ移行することを強くお勧めします。

企業の情報、システム、デバイスへのアクセスに 多要素認証 (MFA)を確実に実装することで、ゼロトラストアプローチを強化します。たとえば、Windows Helloのようなパスワードレスソリューションと、PINや、認証のために位置情報の物理的検証を要求するMicrosoft Authenticatorなど、第2の認証形式を併せて活用します。

セキュリティソリューション:最良のパートナー

セキュリティソリューションは、サイバーセキュリティチームがサーバーやオペレーティングシステムを攻撃から迅速かつ効果的に保護するための取り組みを支援するために存在しています。SIEMおよびXDRソリューションは、ネットワークトラフィックを監視し、異常なネットワークアクティビティやサイバー脅威を検出して、マークすることができます。ファイアウォールは、ネットワークとインターネットの間や、VPNとネットワークパーティションの間の不正なトラフィックを防止します。ウイルス対策ソフトウェアは、特にコンピューターウイルスやマルウェアを検出して遮断する一方、エンドポイントセキュリティは、コンピューター、プリンター、サーバー、IoTデバイスなどのネットワーク上のデバイスを保護します。クラウドベースのソリューションは、仮想化されたセキュリティを使用して、仮想マシン、サーバー、ネットワークを保護します。信頼できるセキュリティソリューションを選択し、セキュリティソフトウェアを最新の状態に保ちましょう。

アクセス制御とネットワークセグメンテーション

堅牢なアクセス制御機能を採用します。システムを分離して、感染の可能性を封じ込めます。脆弱で価値の高いシステムがインターネットに外部からアクセスできないようにします。最小権限の原則を採用して、ユーザーが業務を遂行する上で必要なリソースのみにアクセスを制限します。

メールフィルタリングとWebセキュリティ

メールは、ランサムウェアマルウェアを配布する一般的な手段の1つです。ハッカーは、これらの電子メールを本物に見えるように偽装します。堅牢なメールフィルターを設定し、フィッシング攻撃を検出して、堅牢なスパムフィルターを有効にします。Microsoft 365などのコラボレーションアプリには、高度なフィッシング対策機能が組み込まれています。その他にも、モバイルデバイスにおけるSMSや音声フィッシングなどの形態を取るフィッシングがあります。

ソフトウェアとシステムのアップデート:脆弱性の解消

完璧なソフトウェアなど存在しません。どれほど徹底的にテストを行ったとしても、脆弱性はどこかに必ず潜んでいます。サイバー犯罪者はこうした脆弱性を探し求めており、見つけた場合にはそれを悪用して、マルウェアの設置、データの窃取、ファイルの暗号化を行います。ハッカーがこれらの脆弱性を悪用するのを防ぐには、可能な限り早急にセキュリティパッチを適用することが極めて重要となります。サポート対象外の古いソフトウェアは、攻撃に対して特に脆弱です。

一貫性のある従業員トレーニングおよび意識向上

従業員は、セキュリティ体制を強化し、デジタル資産を保護する上で重要な役割を果たします。従業員が自身と組織を保護できるように、従業員のトレーニングと意識向上の取り組みに投資しましょう。KnowBe4やGophishといった教育ツールを使用して、様々な形態のフィッシング攻撃とその対応方法について従業員をトレーニングします。無料Wi-Fiはハッカーには格好の標的のため、個人および企業のデバイスでの使用は避けるべきです。サイバー犯罪者が、誤解を招くURLをどのように使用しているかを紹介するとともに、広告にマルウェアを隠匿して感染させることが多い、海賊版Webサイトにアクセスする危険性についての認識を高めます。

安全なダウンロードの実践

ハッカーはファイル、アプリ、メッセージ、ブラウザにマルウェアを簡単に添付できるため、安全なダウンロード方法を採用することは極めて重要です。信頼できるサイトからのみファイルまたはソフトウェアをダウンロードし、これらのサイトにブラウザのアドレスバーに「https」があることを確認してください。「http」サイトは安全ではないため、避けてください。また、通常はアドレスバーの左側(サイトのURLの前)に表示される、盾のエンブレムまたは鍵のマークがあるのを確認してください。サイトの認証情報が疑わしい場合は、「概要」ページと、住所や固定電話番号などの情報を確認してください。不審なWebサイトや、メールまたはメッセージアプリ内の不明なリンクからファイルをダウンロードしないでください。不審なメールを報告する。添付ファイルを開く前に、セキュリティソフトウェアでスキャンすることをお勧めします。

バックアップの力:データの回復力

バックアップは、決意を定めたランサムウェア攻撃に対抗する最も重要かつ最終防衛線です。最初のステップとなるのが、バックアップおよびレプリケーションコンソールの保護です。というのも、コンソールがないと、何をすればよいかが分からなくなってしまうからです。デジタル資産を強化し、強力なIDとセキュリティ対策を講じるだけでなく、貴社の復旧と貴社データのリストアを迅速に行えるように、構成設定をバックアップしておくことは欠かせません。これにより、コンソールが破損していたり、暗号化されたりした場合に、そのコンソールをリストアできます。また、次のガイドラインに従って、ランサムウェア攻撃からバックアップストレージを保護することも極めて重要です。

定期的なバックアップの実行:最新のバックアップは、最新のトランザクションが含まれたバックアップであるため、最も重要なバックアップです。定期的なバックアップで、ランサムウェア攻撃が発生した際のデータ消失を最小限に抑えます。トランザクションの量、その価値、および複数のバックアップのコストに見合った頻度を選択してください。

イミュータビリティの確保:バックアップをイミュータブルにします。つまり、バックアップの上書き、変更、修正ができないようになります。イミュータビリティは、ランサムウェア攻撃や意図せぬ削除から保護します。

バックアップの暗号化:バックアップは常に暗号化してください。暗号化されていると、ハッカーがバックアップにアクセスしたり、それを傍受したりしても、バックアップを読み取ったり窃取したりすることはありません。これにより、バックアップのセキュリティがさらに強化されます。

バックアップの検証:バックアップを検証する必要があります。使用するバックアップソフトウェアによっては、破損していたり、不完全であったり、使用できなかったりするバックアップが作成される可能性が十分にあります。バックアップを確認する最善の方法は、仮想マシンをセットアップしてテスト リストアを実行することです。または、ファイルレベルでバックアップをチェックする自動バックアップ検証ソリューションを使用します。また、リストアプロセス中にデータを暗号化する可能性のあるマルウェアの痕跡がないか、バックアップをスキャンします。

バックアップへのアクセスを制限:アクセスをできるだけ少数のキーパーソンに制限し、高レベルの認証手順を使用してアクセスを制御します。バックアップサーバーをオンラインシステムから分離します。

3-2-1-0 バックアップルールの採用:オンラインデータセット以外に3つの冗長バックアップセットを保持します。2種類以上の異なるメディアを使用してデータを保存します。これは、ハード・ドライブ、安全なクラウド・リポジトリ、またはテープのいずれであってもかまいません。簡単にアクセスできるように1つのコピーを企業システム内に保管し、もう1つのコピーはオフサイトのオフライン環境で安全に保管します。これにより、ランサムウェアや自然災害、その他の災害から保護されます。3-2-1-0バックアップルールの最後の桁である「0」は、バックアップをテストしてエラーがゼロであることを確認することの重要性を示しています。

結論:ランサムウェアに対する防御を強化する

ランサムウェアは今もなお脅威であり続けています。

同時に、サイバー犯罪者の手が及ばないイミュータブルバックアップにアクセスできた企業は、最小限の中断でシステムをリストアし、事業活動を再開することができました。

この成功は、以下のような複数の防御層を含む強力なランサムウェア防止戦略によってもたらされました。

強力なIDおよびアクセス管理アプローチ

脅威の検知、監視、調査、対応を専門とするセキュリティソリューションベンダー

堅牢なアクセス制御とネットワークセグメンテーション

メールフィルタリングとWebセキュリティ

脆弱性を防ぐための頻繁なソフトウェアアップデートとパッチ

一貫した従業員教育と意識向上プログラム

安全なダウンロードの実践

最後の保護レイヤーは効果的なバックアップ戦略で、異なる場所、異なるメディア、オフラインに保存された複数の冗長バックアップに依存しています。これをサポートするのが、不変性、バックアップの暗号化、バックアップの検証です。他の全ての対策が突破された場合、安全なランサムウェア対応復元ソリューションが、ランサムウェアに対して最も優れた保護機能を果たします。

あらゆる企業にとって、ランサムウェアの脅威は増大しています。統計によると、ほとんどの企業がランサムウェア攻撃を経験しています。バックアップが暗号化されていたために、多くの企業が身代金の支払いを余儀なくされました。ほとんどの企業は、こうした攻撃からの復旧の際、平均3週間以上のダウンタイムを経験しています。