暗号化を行うさまざまな形態のトロイの木馬に関する報道が急増しています。こうした脅威は、感染したシステムから金銭を奪うことを目的とし、別名、身代金を意味するランサムウェアとして知られています。

現在、企業を攻撃するためにLocky、TeslaCrypt、CryptoLockerなどのトロイの木馬型マルウェアが使用されています。多くの場合に、このセキュリティ侵害の入り口となっているのが、Webブラウザとそのプラグインにあるセキュリティのループホールか、または不注意で開いてしまった電子メールの添付ファイルです。ランサムウェアがいったん企業に入り込むと、凄まじい速さで広まり、貴重なデータが暗号化されてしまうことがあります。FBIは、CryptoLockerやその他のトロイの木馬によって引き起こされるデータ消失に対する効果的な保護を実現するため、ランサムウェアに対する堅牢なバックアップおよび復元戦略を導入することを企業に推奨しています。

ITセキュリティのプロフェッショナルが保護を重視すべきもう1つの領域は、ネットワーク共有です。Bleeping Computerによると、ランサムウェアは、ネットワーク共有へのアクセスにも使用されています。

環境内でのワークロードとデータの重要性を考えると、3-2-1ルールの「1」の部分が引き続き重要な役割を果たしています。このルールに従うと、企業データのコピーを3つ保持、2つの異なるメディアにデータを保存し、1つのコピーはオフサイトに保管する必要があります。

Veeamが推奨するバックアップ・アーキテクチャでは、プライマリ・バックアップ・ストレージが高速なバックアップとリストアに使用され、その後、その時点のバックアップからコピー・ジョブを使用してセカンダリ・バックアップ・ストレージにコピーされます。

データをエクスポートするオプション

1.ディスクへのバックアップ・コピー・ジョブ

上述のとおり、1つ目のオプションは、バックアップ・コピー・ジョブを使用してデータをある場所から別の場所に転送することです。ここで、ファイルは単にコピーされるだけでなく、バックアップ内の個々のリストア・ポイントがディスクの第2の宛先で読み取りおよび書き込みが行われます。プライマリ・バックアップが暗号化された、または破損した場合、Veeamはデータを解釈できなくなるため、バックアップ・コピー・ジョブも失敗します。

このようなシナリオでは、2つ目のバックアップ・リポジトリが残りのIT環境から分離されていることを願うほかありません。あるいは、Linuxベースのバックアップ・リポジトリを使用してWindowsのトロイの木馬から保護する手段もあります。

2.リムーバブル・ハード・ディスク

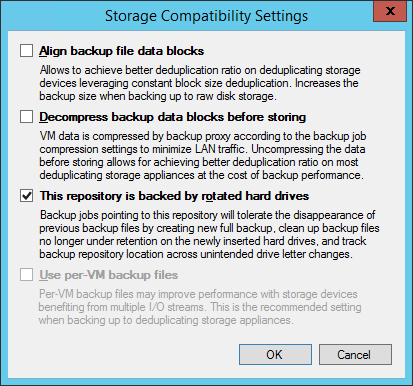

もう1つのオプションは、セカンダリ・リポジトリとしてリムーバブル・ストレージ・デバイスを使用することです。これは通常、USBディスクなどの取り外し可能なハード・ドライブによって行われます。Veeamのメディア・ローテーションのオプションを用いれば(ユーザー・ガイドを参照)、古いメディアが再度挿入されたときに検出し、以前のバックアップ・ファイルが削除され、新しいバックアップ・チェーンが開始することが自動的に保証されます。

ここで注意すべき重要なポイントは、リムーバブル・メディア(従来のUSBハード・ディスクなど)は定期的に取り外し、システムに恒久的に接続しないようにする必要があることです。

3.テープ

かつて「非難」されたテープのオプションは、暗号化を行うトロイの木馬に関して、ITで再び活用すべきオプションとして人気が高まりつつあります。これは、テープではデータに直接アクセスできないことにより、ランサムウェアから保護することができるためです。ローテーションが可能なメディアと同じように、最適な保護を実現するため、テープは安全な場所にエクスポートする必要があります。

4.ストレージ・スナップショットとレプリケートされたVM

組織はストレージ・スナップショットとレプリケートされたVMによって、さらなる可用性と3-2-1ルールを実装する方法を手に入れることができます。これらのオプションは、データの「半」オフラインのインスタンスであり、マルウェアの伝播に対して高い復元力を備えています。次に説明するVeeam Cloud Connect技術はまさにそうしたものです。

5.Veeam Cloud Connect

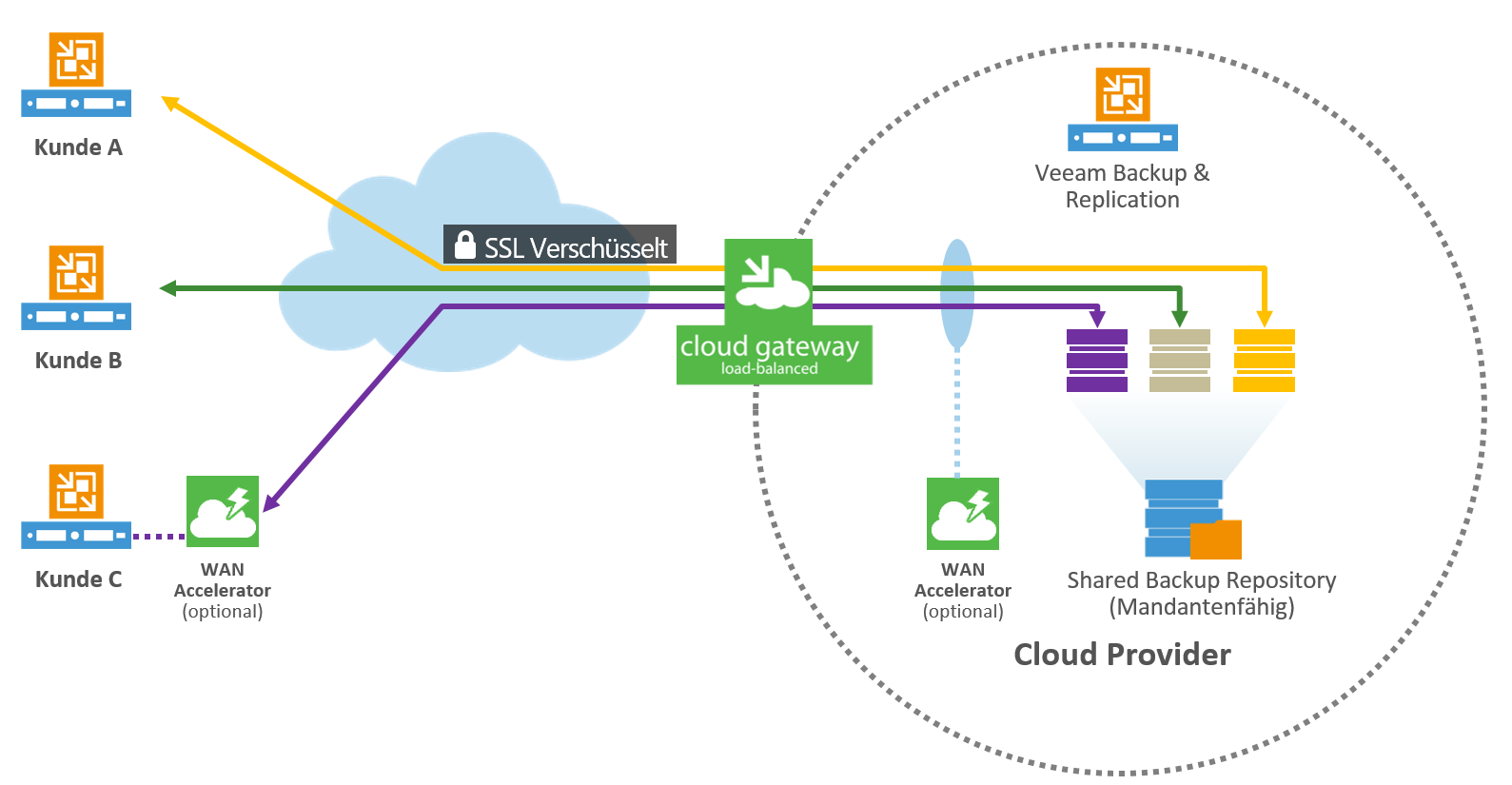

最も効果的なソリューションは、Veeam Cloud Connectのような完全な外部保管です。ここでは、バックアップは同じバックアップ・コピー・ジョブから取得され、Veeam Cloud Connectを介して自動的にサービス・プロバイダーに送信されます。

Veeam Cloud Connectサービスは、Veeam Cloud & Service Providerプログラムを通じて、サービス・プロバイダーおよびITリセラーから提供されます。サービス内容の詳細については、お近くのパートナーにお問い合わせください。

お住まいの地域でVeeam Cloud Connectサービスを提供するパートナーおよびサービス・プロバイダーを確認するには、Veeam Cloud & Service Providerの検索ディレクトリを参照してください。

バックアップ・リポジトリの保護

バックアップ・リポジトリも、ランサムウェアによる暗号化攻撃からできる限り保護する必要があります。

バックアップ・リポジトリ・サーバーへのアクセス権限は、Veeamのサービス・アカウントのみがリポジトリ・サーバーとファイル・システムにアクセスできるように制限する必要があります。

NASシステムの場合、バックアップ・リポジトリの権限を付与するのは、Veeamのサービス・アカウントのみにしなければなりません。

セキュリティ上の理由から、ドメイン管理者を使用してローカルのデスクトップで作業することは明らかに推奨されていません。これによって、ランサムウェアがネットワーク上ですばやく広がってしまうためです。

多くの管理者はデフォルトで、Windowsのインストールが完了するとすぐに、Windowsファイアウォールを無効化します。この組み込みのメカニズムによって、Windowsのセキュリティ・ループホールを介したネットワークの攻撃から保護することができます。少し時間をかけ、Windowsファイアウォールにおける送受信要件を決めることがベスト・プラクティスと考えられています。この文書には、使用されるポートの一覧が記載されています。

リアルタイム検索が有効化されたウイルス・スキャンも、すべてのWindowsシステムにインストールする必要があります。新しいサーバーのインストール後、ユーザーはアンチウイルス・ソフトウェアをインストールし忘れることがしばしばあります。しかし、ウイルス・スキャンはシステムの深い部分にアクセスするため、Veeamサービスはブロックされる可能性があります。このナレッジ・ベースの記事には、定義すべき例外に関する情報が記載されています。

まとめ

ここに示したヒントは、バックアップを感染から安全に保護し、ランサムウェア攻撃やデータ消失に対する保護を大幅に強化するうえで役立つものとなっています。ローカルとリモートのVeeamバックアップ・リポジトリが保護されていることを常に確認してください。最後に、データに直接アクセスすることができないよう、バックアップを定期的にエクスポートすることも検討してください。これらのシンプルな手順に従うだけで、ご使用の環境をCryptoLockerなどのマルウェア感染から保護することができます。

関連するその他の製品・ソリューションはこちら

Microsoft 365のデータの包括的なバックアップをサポートする「Veeam Backup for Microsoft Office 365」。製品概要や利用シーン、成功事例はこちら。

Windowsベースのシステム、物理サーバー、クラウドインスタンス向けの包括的なバックアップおよび復元ソリューション「Agent for Microsoft Windows」。製品概要やエディション比較、成功事例はこちら。

SharePointのオブジェクトを迅速かつ簡単にリストアできる「Veeam Explorer for SharePoint」。製品概要や新機能、エディション比較、特長はこちら。

投資対効果が高く安全で、エンタープライズにも対応している、Microsoft Azureのバックアップ専用製品「Veeam Backup for Microsoft Azure」。製品概要や成功事例などはこちら。