La televisione e i film vorrebbero farci credere che i criminali informatici devono eseguire piani complessi che prevedono di scendere in corda dal tetto ed evitare i laser per penetrare nelle nostre reti. In realtà, bastano un’e-mail ben congegnata e una persona distratta per avviare una catena di eventi la cui riparazione può costare milioni di dollari. Anche se sembra un problema semplice da risolvere, è necessario il fallimento di più livelli di controlli di sicurezza affinché l’attacco ransomware vada a segno. Innanzitutto, l’e-mail ha dovuto aggirare i filtri antispam e phishing per arrivare nella casella di posta dell’utente. Con i miliardi di messaggi di spam creati ogni giorno, la possibilità che una o più e-mail superino le tue difese non è così remota. In secondo luogo, l’allegato o l’URL ha dovuto aggirare il software antimalware locale e i gateway di sicurezza Web per scaricare il payload principale, anch’esso passato inosservato. E, naturalmente, gli strumenti di monitoraggio della rete hanno dovuto farsi sfuggire la diffusione del malware mentre infettava altri sistemi e file crittografati. Il punto è che, anche quando si utilizzano esempi di ransomware semplificati, molte cose devono andare storte affinché un attacco ransomware abbia successo, ma ciò non ha impedito a questo tipo di attacchi di diventare un’industria multimiliardaria. Detto questo, diamo un’occhiata ai retroscena di cosa accade durante un attacco e parliamo di alcuni modi in cui è possibile migliorare le probabilità di rilevamento iniziale che non hanno necessariamente a che fare con l’architettura di sicurezza.

Partiamo da e-mail di phishing e allegati dannosi

Poiché l’esempio sopra citato inizia con un’e-mail di phishing e un utente, iniziamo da qui. Gli attacchi di spam e phishing sono da decenni il modo più diffuso con cui i criminali informatici inseriscono codice dannoso nelle reti aziendali. Le e-mail di phishing sono diventate estremamente convincenti negli ultimi anni. La ricerca di errori di battitura o grammatica è ancora preziosa, ma un messaggio spam di oggi appare come un messaggio normale. La maggior parte delle forze dell’ordine consiglia di addestrare gli utenti a rallentare la lettura e a pensare in modo critico al messaggio ricevuto, e questo è fondamentale per impedire alle minacce informatiche di accedere a dati sensibili. È stato anche dimostrato che consentire ai dipendenti di sentirsi parte della soluzione promuove uno scopo condiviso e offre vantaggi impensabili per il software di sicurezza. Ad esempio, ecco lo screenshot di un messaggio che ho ricevuto.

Questa e-mail di phishing è così convincente perché gli aggressori hanno letteralmente copiato un vero messaggio Amazon per eliminare i segni rivelatori che gli utenti sono stati invitati a cercare. C’erano diversi piccoli dettagli tecnici che ne hanno rivelato la natura di spam, come le intestazioni delle e-mail che non provenivano dal dominio giusto, ma l’indicatore più macroscopico era che l’indirizzo del destinatario non era associato a un account Amazon. Ancora una volta, rallentare e pensare in modo critico si è rivelata una soluzione migliore rispetto a investire maggiormente in software antimalware.

Come funziona un attacco ransomware

L’attacco di phishing è arrivato all’utente, che quindi ha fatto clic su un collegamento. Cosa accade dopo?

Fase 1: infezione

In realtà questo passaggio dovrebbe essere chiamato implementazione poiché comporta il download e l’esecuzione di un software dannoso completamente funzionante che si diffonde lateralmente attraverso la rete per infettare il maggior numero di sistemi possibile. In questo caso, però, il sistema inizialmente compromesso potrebbe essere visto come il paziente zero che ha portato la malattia del malware nella rete e ne ha permesso la diffusione. Durante questa fase, è possibile che il software di protezione degli endpoint blocchi l’attacco, ma se non viene rilevato, l’utente potrebbe riscontrare un impatto sulle prestazioni del proprio sistema.

Fase 2: staging

Una volta che il payload del malware si è diffuso, inizierà a modificare il sistema operativo per garantire la persistenza. La comunicazione può anche iniziare con una rete di comando e controllo (C2) che consentirà a un malintenzionato di accedere direttamente alla rete. Supponendo che gli strumenti di rilevamento dell’endpoint e della rete non rilevino l’attività, potresti notare aumenti apparentemente benigni del traffico di rete e tentativi di accedere a siti Web e sistemi su Internet a cui non accedi di solito.

Fase 3: scansione

La scansione può assumere molte forme. Alcuni ransomware eseguiranno la scansione di tipi di file specifici da crittografare, mentre altri si concentreranno sugli array di storage, dedicando più risorse al discovery dei dati. Altri ancora cercheranno porte aperte e vulnerabilità da sfruttare come parte integrante di un’azione più diretta. Il traffico di rete aumenterà durante questa fase e i relativi strumenti di monitoraggio riscontreranno un picco di traffico.

Fase 4: crittografia

Una volta che il ransomware si è diffuso il più possibile o è trascorso un determinato periodo di tempo, inizierà il processo per crittografare i file. I file di un utente archiviati in locale possono essere crittografati quasi immediatamente, mentre i file archiviati sulla rete possono essere limitati alla velocità dei sistemi operativi a cui accedono. Detto questo, data la velocità delle reti moderne, il tempo a disposizione per interrompere il processo sarà minimo o nullo. Mentre il processo di crittografia è in corso, gli aggressori possono anche iniziare a esfiltrare i dati per richiedere più riscatti.

Fase 5: estorsione

Una volta che hai perso l’accesso ai tuoi dati, gli aggressori comunicheranno una richiesta di riscatto spiegandoti che i tuoi dati sono tenuti in ostaggio e forniranno l’importo e il metodo di pagamento (di solito criptovaluta) nonché un limite di tempo per il pagamento. Nella nota sarà inoltre specificato cosa accadrà ai dati crittografati se il riscatto non viene pagato. È interessante notare che gli aggressori si sono adattati al fatto che non tutti sanno come utilizzare la criptovaluta e hanno iniziato a fornire istruzioni per la creazione di un account. Alcuni sono arrivati al punto di creare un canale di supporto per aiutare le vittime nel processo di pagamento del riscatto. In teoria, una volta pagato il riscatto, l’aggressore invierà la chiave di decrittazione per ripristinare l’accesso ai file crittografati sul computer della vittima, a cui potrebbe inoltre essere promessa la rimozione del ransomware e la cancellazione di tutti i dati sottratti.

Cosa puoi fare per ridurre il rischio e prevenire gli attacchi ransomware?

Le aziende hanno investito milioni di dollari in software di sicurezza, ma abbiamo visto come fare clic su un’e-mail di phishing con allegati file discutibili può rapidamente degenerare in un disastro su ampia scala. Sapendo che non possiamo bloccare tutti gli attacchi malware, è importante esaminare cosa si può fare per ridurre il rischio di un attacco informatico e limitare eventuali danni. Sebbene non sia possibile acquistare un altro strumento e dichiarare il problema risolto, ci sono diverse cose che puoi fare con le tue risorse attuali per migliorare la tua posizione di sicurezza.

Norme di igiene informatica

Dopo aver esaminato dieci anni di statistiche sui ransomware, sono emersi alcuni modelli che portano alla necessità di una migliore igiene informatica. La maggior parte degli attacchi ha sfruttato policy di password scadenti o la mancanza dell’autenticazione a più fattori (MFA). La diffusione del ransomware può essere collegata a una mancanza di segmentazione e a scarsi controlli degli accessi, e spesso gli attacchi sfruttano vulnerabilità senza patch. Una soluzione rapida sarebbe quella di creare una policy relativa alle password robusta e di fornire agli utenti finali un gestore di password insieme alle istruzioni su come utilizzarlo. Abilitare l’autenticazione a più fattori ove possibile è una componente chiave della maggior parte delle polizze assicurative informatiche e può ridurre significativamente il rischio di accesso non autorizzato.

A lungo termine, la creazione di un programma di patch che includa una quantità adeguata di test ma che sia sufficientemente flessibile per affrontare i problemi di emergenza può rimuovere le vulnerabilità dalla rete. Tale programma dovrebbe includere la valutazione (e la documentazione) dei rischi legati alla vulnerabilità rispetto all’applicazione di una patch che potrebbe non essere stata completamente testata.

La segmentazione può essere complicata dalla crescita organica di un’organizzazione e in molti casi richiede una revisione dell’infrastruttura. Se eseguita correttamente sia a livello di rete che di applicazione, è possibile limitare la diffusione del ransomware e ridurre l’esposizione complessiva dell’organizzazione agli attacchi. Naturalmente, data la natura dinamica della maggior parte delle organizzazioni, dovrebbero essere predisposti dei piani per verificare questi controlli su base regolare.

Formazione dell’utente

Come abbiamo detto, bastano un’e-mail ben congegnata e una persona distratta. L’implementazione di un programma di formazione e sensibilizzazione degli utenti alla sicurezza informatica che includa indicazioni su come individuare e segnalare attività sospette può fare molto per fermare gli attacchi all’inizio. Svolgi dei test di phishing a livello di organizzazione per valutare la consapevolezza degli utenti e rafforzare l’importanza di identificare e-mail potenzialmente dannose.

Lavorare insieme per prevenire gli attacchi ransomware

-

Seguire le best practice del tuo fornitore per rafforzare il tuo ambiente dovrebbe essere una pratica normale. Le agenzie governative statunitensi come la CISA hanno incluso un elenco di raccomandazioni generali e liste di controllo nella loro guida al ransomware. Inoltre, l’adesione a gruppi di condivisione delle informazioni può aiutarti a identificare nuovi modi per migliorare la tua protezione.

- Multi-State Information Sharing and Analysis Center (MS-ISAC): https://learn.cisecurity.org/ms-isac-registration

- ISAC settoriale: MEMBER ISACS | natlcouncilofisacs (org

- Organizzazione per la condivisione e l’analisi delle informazioni: Information Sharing Groups – ISAO Standards Organization

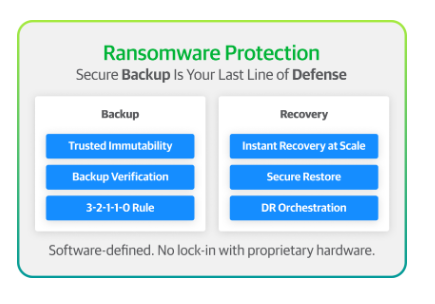

Il backup sicuro è la tua ultima linea di difesa

Il modo più affidabile per riottenere l’accesso ai tuoi file è assicurarti di avere a disposizione dei backup sicuri. Per evitare lo scenario peggiore di pagare il riscatto, è necessario disporre di un piano che includa backup verificati, testati e sicuri, in grado di essere ripristinati rapidamente. Il ripristino rapido e affidabile è parte integrante del processo generale di risposta agli incidenti di sicurezza informatica e deve essere pianificato con attenzione, proprio come il resto dell’architettura di sicurezza.

Ovviamente, gli aggressori ransomware faranno di tutto per garantire che i file di backup non siano disponibili e sfrutteranno le falle di sicurezza nell’infrastruttura di backup per assicurarsi che l’unico modo per riottenere l’accesso ai file sia pagare il riscatto. Ciò significa che anche i sistemi di backup dovrebbero essere in grado di avvisare gli amministratori in caso di modifiche alla pianificazione o ai job di backup.

E ora?

Le truffe ransomware non scompariranno tanto presto. È semplicemente troppo facile e troppo redditizio tenere i dati in ostaggio su un sistema infetto e chiedere un riscatto. Detto questo, le tipologie di ransomware stanno iniziando a cambiare, dai ransomware con blocco dello schermo ad attacchi in più fasi che crittografano i file e li sottraggono dai dispositivi infetti. Anche gli attacchi ransomware su dispositivi mobili sono in aumento e dimostrano che l’evoluzione dei metodi di attacco sta continuando. Da parte nostra, per difenderci dobbiamo rimanere vigili per non diventare le prossime vittime.