保护、检测和恢复!从 NIST 网络安全框架的角度看,备份厂商应能够提供三大关键能力。首先是保护您的数据的能力。安全备份,无论是在内部还是私有云或公有云中,都能提供强大的保护。这可以防止黑客窃取备份服务器和备份存储库中的数据。其次,快速恢复的能力至关重要。如果企业无法快速恢复,您制定的所有勒索软件防御计划都将付诸东流。为了满足这项要求,必须将勒索软件防御与灾难恢复放在同等的地位来看待。最后,检测恶意软件和勒索软件是备份厂商必须提供的服务,但对于拥有其他勒索软件检测专用工具的公司来说,这应该是次要要求。

Veeam 支持检测恶意软件和勒索软件

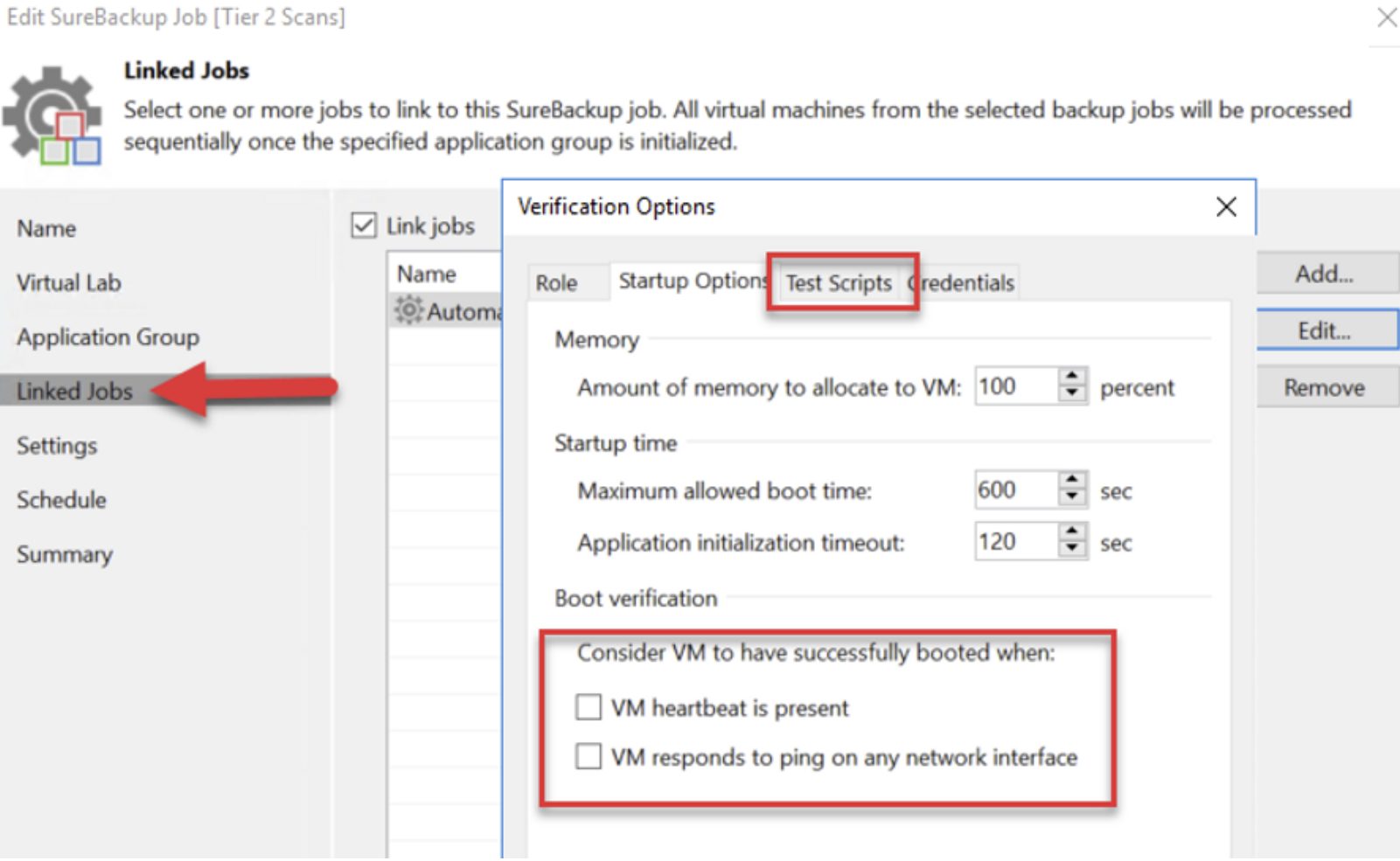

因此,扫描备份文件以评估其健康状况和可恢复性是至关重要的,Gartner建议将其作为备份厂商隔离恢复环境的一部分。通过验证备份来确保在还原过程中没有已知漏洞被重新注入到生产环境中,可以大大节省时间。Veeam SureBackup 可以自动完成这一工作。顾名思义,用户将能够扫描备份内容中的恶意软件/勒索软件,并通过 CRC 测试检查备份的完整性,从而验证备份是否可用。顺便说一句,您可以使用任何带 CLI 的扫描工具,例如 Trend Micro、Bitdefender、Windows Defender 等。只需在此处编辑 XML 文件即可。我正在使用 ESET。

将 SureBackup 作业与每日备份策略相关联,意味着您可以使用已完成且经过检查的备份。如下所示,SureBackup 还有很多其他的可能性。本文专门探讨了利用该工具扫描备份内容,但您也可以创建小型灾难恢复测试,此时需确保虚拟机在还原中连接到网络并插入任何自定义脚本。

SureBackup 作业的结果显示在 UI 的任务日志和/或电子邮件报告中。下面是 UI 概览。我们可以看到,AV 扫描用了 12 分钟多一点,CRC 测试用了不到 1 分钟。这不仅有助于实现合规性,证明备份是定期测试的,而且还可以让您高枕无忧。

最后,您可以指示 SureBackup 发送通知,即如下所示的电子邮件报告。您可以向一个组或多个地址发送电子邮件。

这个功能很好,但大型企业如何使用呢?

实际上,大型企业适合进行这样的设置:在每个备份策略中,每周对少数重要的虚拟机运行一次 SureBackup。例如,为每个备份作业创建一个 SureBackup,并在一周内错开时间。这有助于在您要挂载文件的服务器上保持负载平衡。此外,如果您有足够的计算资源将备份文件挂载到多台服务器上,则可以提高性能。这可以让您并行扫描多个备份。

结语

最近几乎所有的会议都会重点谈到勒索软件防御策略。然而在这些对话中,没有人会承认一个不容忽视的事实:“如果您选择同一家厂商来进行备份和检测勒索软件,那么您最终难免会支付赎金。” 不要误解我的意思,备份解决方案绝对应该提供一种帮助检测勒索软件的方法,但公司需要一种全面的方法来防御勒索软件。整个行业都在努力检测勒索软件。拥有一个可以快速恢复的安全副本应该是公司备份解决方案的首要任务。毕竟,如果不能快速恢复安全副本,那么检测到什么并不重要。

我不喜欢 UI,喜欢使用脚本。

如果您喜欢使用脚本,可以运行下面的脚本,并在脚本后选项下将其链接到备份策略。

连接到您的 Veeam 备份服务器。

Add-PSSnapin VeeamPSSnapin -ErrorAction SilentlyContinue

Connect-VBRServer -Server "servername"

为要扫描的虚拟机创建变量。您需要更改用于检查和清理的虚拟机和目标服务器的名称。

$restorepoint = Get-VBRRestorePoint -Name "VMname" | Sort-Object -Property CreationTime -Descending | Select-Object -First 1

$targetServerName = "servername"

$targetAdminCredentials = Get-VBRCredentials -name "credentials" | where {$_.description -eq "description"}

$restorepoint = Get-VBRRestorePoint -Name "ATLNIMBLE_WIN" | Sort-Object -Property CreationTime -Descending | Select-Object -First 1

设置好变量之后,就可以将虚拟机挂载到服务器了。

$session = Publish-VBRBackupContent -RestorePoint $restorepoint -TargetServerName $targetServerName -TargetServerCredentials $targetAdminCredentials

下面是一个使用 ESET 扫描已挂载磁盘内容并将脚本输出转储到“ecls.txt.”的示例。有趣的是,用“&”启动 PS 命令可以让您在 PS 中运行 CLI 命令。挂载项将始终位于 C:\VeeamFLR\ 下。

& "C:\Program Files\ESET\ESET Security\ecls.exe" /base-dir="C:\Program Files\ESET\ESET Security\Modules" /subdir "C:\VeeamFLR\" /log-file=c:\ecls.txt /aind /unsafe /unwanted /suspicious /clean-mode=standard

卸载服务器并将脚本标记为完成。

Unpublish-VBRBackupContent -Session $session

如果您想一次性运行:

$restorepoint = Get-VBRRestorePoint -Name "VM-name" | Sort-Object -Property CreationTime -Descending | Select-Object -First 1

$targetServerName = "servername"

$targetAdminCredentials = Get-VBRCredentials -name "creds" | where {$_.description -eq "description"}

$session = Publish-VBRBackupContent -RestorePoint $restorepoint -TargetServerName $targetServerName -TargetServerCredentials $targetAdminCredentials

& "C:\Program Files\ESET\ESET Security\ecls.exe" /base-dir="C:\Program Files\ESET\ESET Security\Modules" /subdir "C:\VeeamFLR\" /log-file=c:\ecls.txt /aind /unsafe /unwanted /suspicious /clean-mode=standard

Unpublish-VBRBackupContent -Session $session